Security Week 35 | Блог Касперського

- Шкідливе ПО RIPPER грабує банкомати з використанням підготовлених EMV-чіпів

- Ботнет з сотень тисяч уразливих IoT-пристроїв використовується для DDoS-атак

- Що ще сталося:

- Старожитності:

Перехоплення клавіатурного введення поступово стає моєю улюбленою категорією ІБ-новин. Я вже писав про серії досліджень компанії Bastille Networks: ці хлопці детально вивчили механізми взаємодії бездротових мишей і клавіатур з приймачами і з'ясували, що у ряду виробників справи з безпекою йдуть не дуже добре. Можна згадати ще більш давню новина про перехоплення клавіатурного введення за допомогою аналізу відеозапису.

Подобаються мені вони тим, що являють собою (поки) теоретичні дослідження потенційних загроз майбутнього. На практиці паролі крадуть кейлоггера, роблять це масово, але це інша тема. Нове дослідження ( новина і PDF ) Колективу американських і китайських вчених показує, як можна перехоплювати клавіатурний введення, маючи доступ до низькорівневих даними про роботу Wi-Fi-роутера.

Круто ж, правда? Експерти використовували звичайний роутер TP-Link WR1043ND, а для перехоплення потрібно, щоб роутер працював в стандартах WiFi 802.11n / ac. Звичайно, був потрібний доступ до роутера, що, як ми знаємо, досить легко забезпечити - з-за вразливостей або через неправильну конфігурації.

Аналізуючи дані Channel State Information, експерти змогли відслідковувати навіть невеликі руху в зоні дії роутера. Все завдяки тому, що CSI містить в собі дані про якість передачі даних, які зазвичай використовуються для одночасної роботи декількох антен (MIMO), перемикання на інші частотні діапазони і зміни потужності радіосигналу.

Ось що виходить, якщо говорити зовсім простими словами. Людина (кіт, квітковий горщик - потрібне підкреслити) переміщається по приміщенню, що впливає на якість передачі даних. Роутер аналізує ці дані відповідно до стандарту і змінює параметри передачі так, щоб підтримувати необхідну швидкість.

Виявилося, що, якщо людина просто сидить за комп'ютером і набирає текст, дрібні флуктуації параметрів Channel State Information дозволяють ідентифікувати натискання якоїсь певної клавіші. У загальному і цілому це все.

Далі теорія розбивається об сувору реальність, але не повністю. По-перше, потрібно зламати роутер - ок, з цим розібралися, цілком собі можливо. По-друге, потрібно відкалібрувати систему - дослідники пропонують робити це, наприклад, за допомогою чату з користувачем: коли на іншій стороні стає відомо, які символи набрані, і з'являється можливість порівняти їх з даними від роутера.

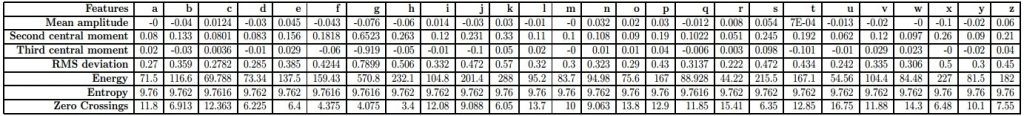

Цільові значення параметрів в залежності від того, яка буква натискається на клавіатурі

По-третє, збити тонке налаштування може що завгодно, хоч сусіди, хоч проїжджаюча повз машина. Тому в дослідженні робиться застереження, що успішний експеримент проводився в контрольованих умовах (мінімум зовнішніх факторів).

Точність проте феноменальна: 97,5% ймовірності успішного перехоплення. У реальних умовах, як припускають автори роботи, ймовірність впаде до 77,5%, але це теж немало. Особливо якщо мати можливість аналізу даних протягом довгого часу, а вона в такому сценарії є.

Мені здається, таких «відкриттів» буде все більше, а колись (не скоро), на жаль, такі страшилки почнуть втілюватися на практиці. Складність комп'ютерних систем зростає, використовуються вони всюди і у величезних кількостях, а кількість людей, які знають про те, як це все насправді працює, не збільшується.

В общем-то й нема чого: давно минули часи, коли «користуватися комп'ютером» і «програмувати» означало приблизно одне й те саме. Крім того, зростає обсяг інформації, по якій можна ідентифікувати поведінку людини. З'являються нові системи, здатні виловлювати крупиці сенсу з, здавалося б, повного хаосу. Вже зараз «перехоплення клавіатури через Wi-Fi» виглядає трохи дивно, але все ще попереду. Тому дослідження і цікаве.

Всі випуски дайджесту - тут , А ми продовжуємо.

Шкідливе ПО RIPPER грабує банкомати з використанням підготовлених EMV-чіпів

Новина.

У минулому році в США широко обговорювалася тема переходу на картки з чіпом (відомим як EMV) для захисту від зростаючого обсягу пов'язаного з фінансами кібершахрайства.

На відміну від Росії чи Європи, в Штатах до сих пір повсюдно використовують картки з магнітною смугою, а це за сучасними мірками зовсім небезпечно - і клонувати легко, і вкрасти інформацію нескладно, і взагалі. EMV поки розцінюється як надійна технологія. Ця новина ... Ні, ця новина не про те, що EMV зламали. Але є ймовірність, що стався один крок у цей бік.

Нещодавно повідомлялося про досить масової атаці на банкомати в Таїланді, вслествіе якої з них було викрадено трохи менше $ 400 тисяч. Дослідники з компанії FireEye припускають, що атака могла бути пов'язана з виявленою ними шкідливою програмою, відомої як RIPPER. Для проведення атаки спочатку необхідно було заразити банкомат. А ось тригером для спрацьовування зловреда був спеціально підготовлений чіп на карті.

Тобто вставляємо карту, шкідливе ПЗ розпізнає її як свою і надає доступ в Святий Грааль. Грааль, правда, виявився дещо скупим і більше 40 купюр за один захід не давав - злочинцям довелося побігати. EMV - основна відмінність цієї атаки від аналогічних, відомих уже року з 2009-го. Наприклад, можна почитати про Skimer .

Нинішня ж кібератака підтверджує, що на стороні користувача технологія EMV надійна. А ось на стороні роздрібної мережі або банку можливі нюанси. Інфраструктура сучасних платіжних систем постійно знаходиться під атакою, і, так як мова йде про реальні гроші, періодично знаходяться слабкі місця десь на шляху руху даних від банкомату або терміналу до власне банку. І ще: сам факт використання чіпа говорить про те, що на тому боці цю технологію активно перевіряють на слабкі місця.

Ботнет з сотень тисяч уразливих IoT-пристроїв використовується для DDoS-атак

новина . дослідження Level 3.

Те, що домашні автономні пристрої, такі як веб-камери або цифрові телеприставки, масово зламують і на них активно будують ботнети, - це вже, на жаль, не новина. Як і раніше обговорюється, чи можна зараховувати такі пристрої до Інтернету речей, але, власне кажучи, чому б і ні?

Як на мене, так IoT майбутнього буде складатися все ж з більш дрібних і численних пристроїв, причому на різних платформах, в той час як мережеві веб-камери - це майже повноцінні комп'ютери, найчастіше працюють на майже повноцінному Linux. В іншому критерії виконуються: власники цих пристроїв розглядають їх як чорний ящик, який досить включити і забути, і навіть не думають про те, наскільки їх пристрій захищено.

Проте дослідження компанії Level 3 вражає розмахом виявленого сімейства ботнетів: стверджується, що організатори атаки контролюють сотні тисяч пристроїв. Цікавими є й деякі технічні деталі, особливо в світлі неминучого зоопарку разностандартних IoT-пристроїв в майбутньому. Ніби як відмінності в софті і залозі повинні ускладнювати роботу зломщиків. Але немає.

По-перше, в дослідженні не приділяється увага методам злому - там і злому-то не відбувається. Дефолтні паролі, що дивиться назовні Telnet - наше все (але і шкідливе ПО теж використовується). По-друге, наводиться приклад механізму завантаження і запуску «корисного навантаження». Будівельники ботнету взагалі не заморочуються. Вони починають по черзі завантажувати на новий пристрій збірки свого коду під різні платформи, поки одна з них не запуститься.

Безумовно, першим кроком до побудови безпечного IoT має стати відмова від стратегії «всім можна все» - ну, коли чайник у вас в локальній мережі має стільки ж прав, скільки і ви самі.

Що ще сталося:

Ще один спосіб ексфільтраціі даних з air-gapped-систем, але ще більш заморочений, ніж через обертання кулера.

68 млн паролів утекло у Dropbox в 2012 році, а тепер спливло в Мережу. Правило зміни пароля мінімум раз на два роки знову підтвердилося.

І ще у Opera паролі, можливо, теж витекли .

Старожитності:

Сімейство «Datacrime»

Нерезидентні дуже небезпечні віруси. При запуску зараженого файлу стандартно інфікують не більше одного .COM- або .EXE-файлу у всіх поточних каталогах всіх доступних дисків. Залежно від таймера і своїх внутрішніх лічильників видають на екран текст:

«Datacrime-1168, -1280» - «DATACRIME VIRUS RELEASED 1 MARCH тисячі дев'ятсот вісімдесят дев'ять»

«Datacrime-1480 -1514» - «DATACRIME II VIRUS»

І після цього намагаються форматувати кілька треків вінчестера.

Цитата по книзі «Комп'ютерні віруси в MS-DOS» Євгена Касперського. 1992 рік. Страніцa 28.

Disclaimer: Ця колонка відображає лише приватна думка її автора. Воно може збігатися з позицією компанії «Лабораторія Касперського», а може і не збігатися. Тут уже як пощастить.

Круто ж, правда?Як і раніше обговорюється, чи можна зараховувати такі пристрої до Інтернету речей, але, власне кажучи, чому б і ні?