Як зламати електронну пошту

- Спосіб 1: використовуємо троян

- Спосіб 2: злом за номером телефону

- Спосіб 3: доступ до комп'ютера

- Спосіб 4: соціальна інженерія

- Спосіб 5: довірливі користувачі (фішинг)

- Спосіб 6: вивчаємо жертву і "згадуємо" пароль

- Спосіб 7: XSS-уразливість

- Спосіб 8: крадіжка Cookies

- Спосіб 9: bruteforce

- Спосіб 10: звернутися до професіоналів

& copy Денис Колісниченко

Стаття була написана для компанії КІБЕРСОФТ

Як відомо, Остап Бендер знав 400 відносно чесних способів відбирання грошей . Ми, на жаль, таким багатством похвалитися не можемо, однак з десяток постараємося набрати. Нагадаємо, в першій частині нашого циклу про захист електронної пошти були розглянуті методи захисту. Друга частина присвячена злому. У цій статті ми не тільки розповімо теорію, а й покажемо практику злому. Методи злому пошти показуються суто з академічних міркувань, і ми не несемо відповідальності за протиправні дії, вчинені третіми особами після прочитання цієї статті. Мета статті - показати користувачам і адміністраторам можливі варіанти злому, щоб знати, як від них захиститися. Ми перевірили описані в статті методи на наших співробітників і отриманими результатами були вельми здивовані. Тому цю статтю можна розглядати як керівництво для адміністратора з перевірки безпеки електронної пошти на підприємстві.

Далі будуть розглянуті десять різних способів злому поштової скриньки. У кожного способу своя ефективність і складність. Єдиний захист від усіх способів злому - це шифрування . Навіть якщо хтось і отримає доступ до поштової скриньки, навряд чи він зможе прочитати повідомлення, оскільки всі вони (або найважливіші з них) будуть зашифровані.

Спосіб 1: використовуємо троян

Досить поширеним способом заполученія доступу до чужого скриньки є розсилання електронних листів з вбудованими вірусами. Точніше вірус вбудовується не в сам лист, а лист лише містить посилання на вірус. Зазвичай зміст листа має чимось "зачепити" користувача. Воно повинно бути таким, на яке користувач не зможе не відреагувати.

Приклади троянів - DarkComet RAT, SpyEye, Carberp. Про DarkComet RAT ми вже писали, про Carberp було написано на Хабре. А SpyEye - це наш вітчизняний троян, розроблений Олександром Паніним, який навіть засвітився в зведеннях ФБР.

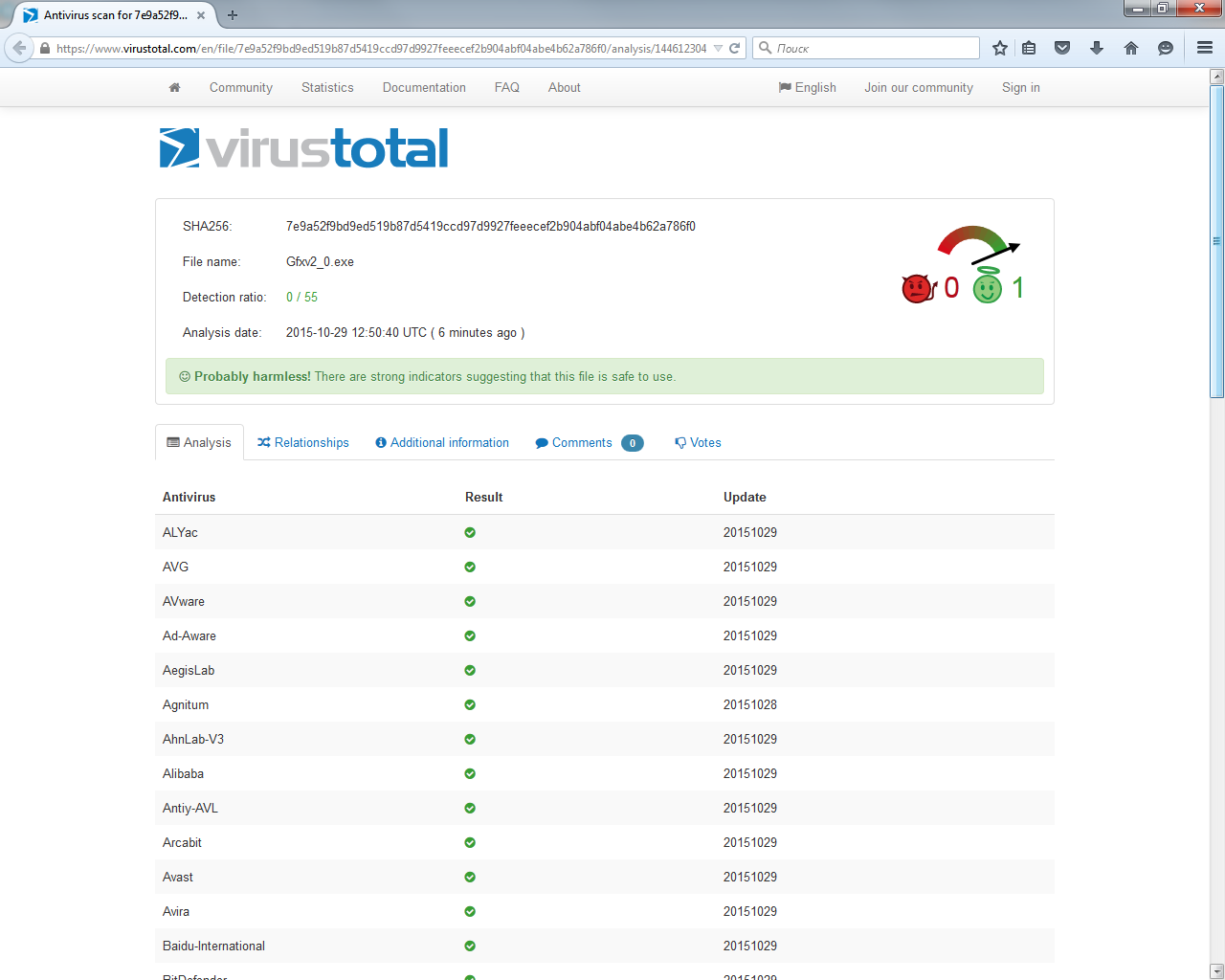

Ми використовували модифіковану версію трояна ZeuS. На момент створення (29.10.15) нашу версію не виявляв жоден антивірус (рис. 1), до того ж в ньому була функція відключення процесів, серед яких є Dr.Web. Однак на комп'ютері жертви був встановлений Comodo - так навіть краще.

В якості жертви ми вибрали бухгалтера нашої керуючої компанії Юлію. Заради чистоти експерименту вона нічого не підозрювала про те, що ми збираємося зробити. Думаю, про це не варто навіть і говорити.

Отже, у нас є модифікований ZeuS, але як змусити Юлію запустити його? Якщо просто відправити їй посилання, зрозуміла справа, вона переходити по ній не буде. Обіцяти золоті гори в листі - теж минуле століття, на таке користувачі вже не реагують.

Мал. 1. Звіт VirusTotal

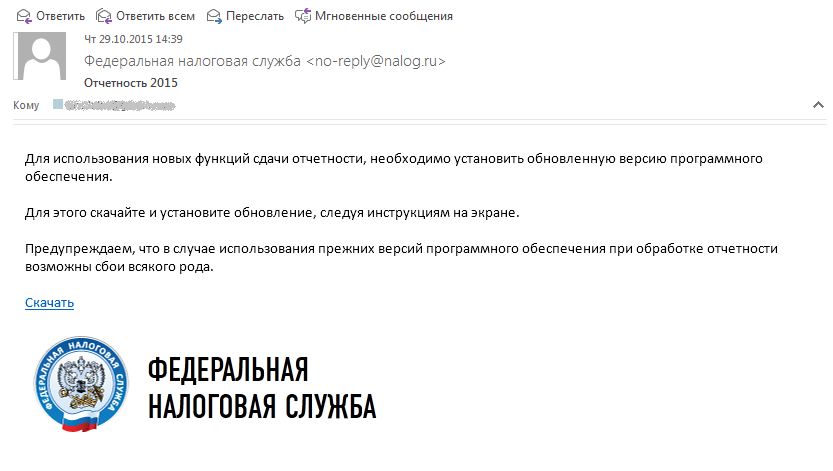

Тоді ми вирішили відправити лист нібито від імені Федеральної Податкової служби (рис. 2). Ми вибрали те, що "зачепить" жертву.

Мал. 2. Лист від податкової

Щоб поле From містило значне назва, а не [email protected], нами були підроблені заголовки листи. Це робиться досить просто, а як саме буде показано в способі 5. Ще не будемо на це відволікатися.

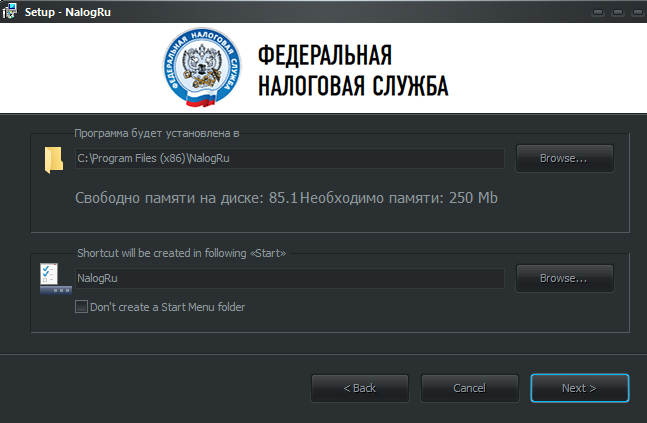

Як ми і розраховували, Юлія скачала програму і запустила інсталятор поновлення форми звітності (рис. 3). Інсталятор зроблений за допомогою Inno Setup за 5 хвилин. Саме він встановить і запустить наш троян.

Мал. 3. Установка трояна

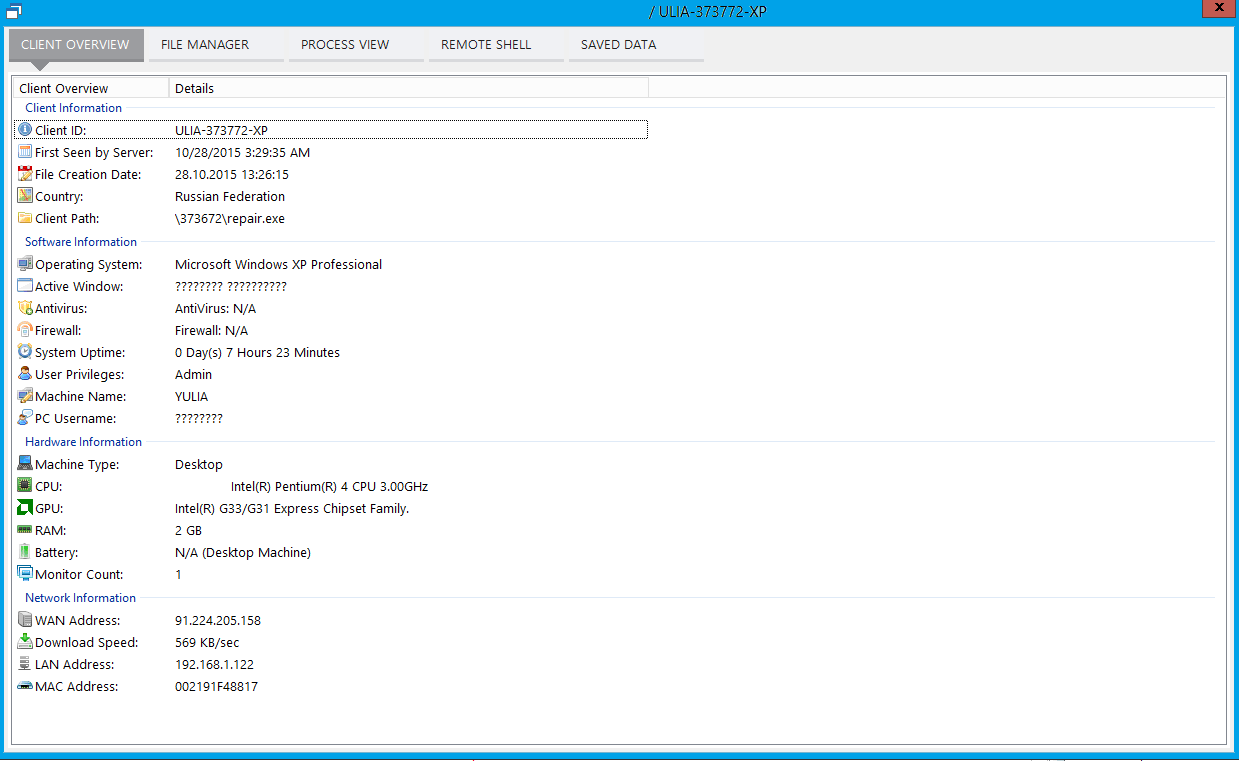

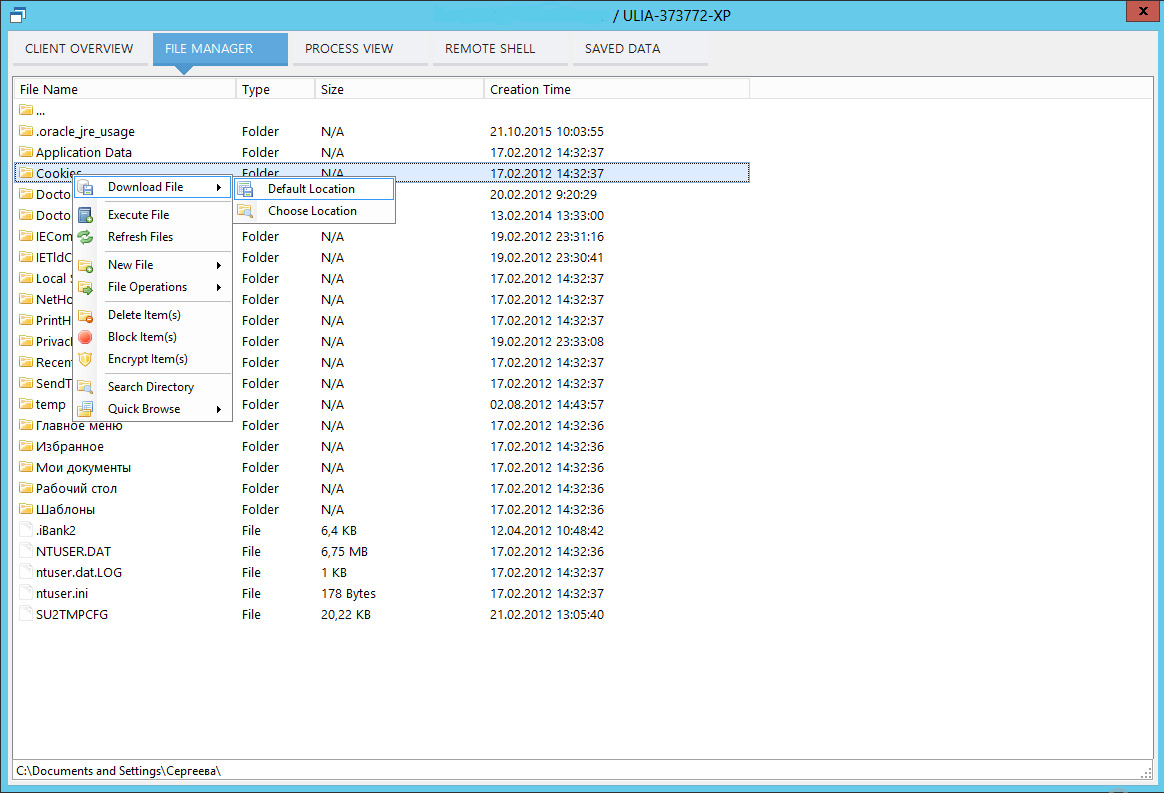

Після цього ми можемо повний контроль над комп'ютером жертви (рис. 4).

Мал. 4. Управління комп'ютером жертви

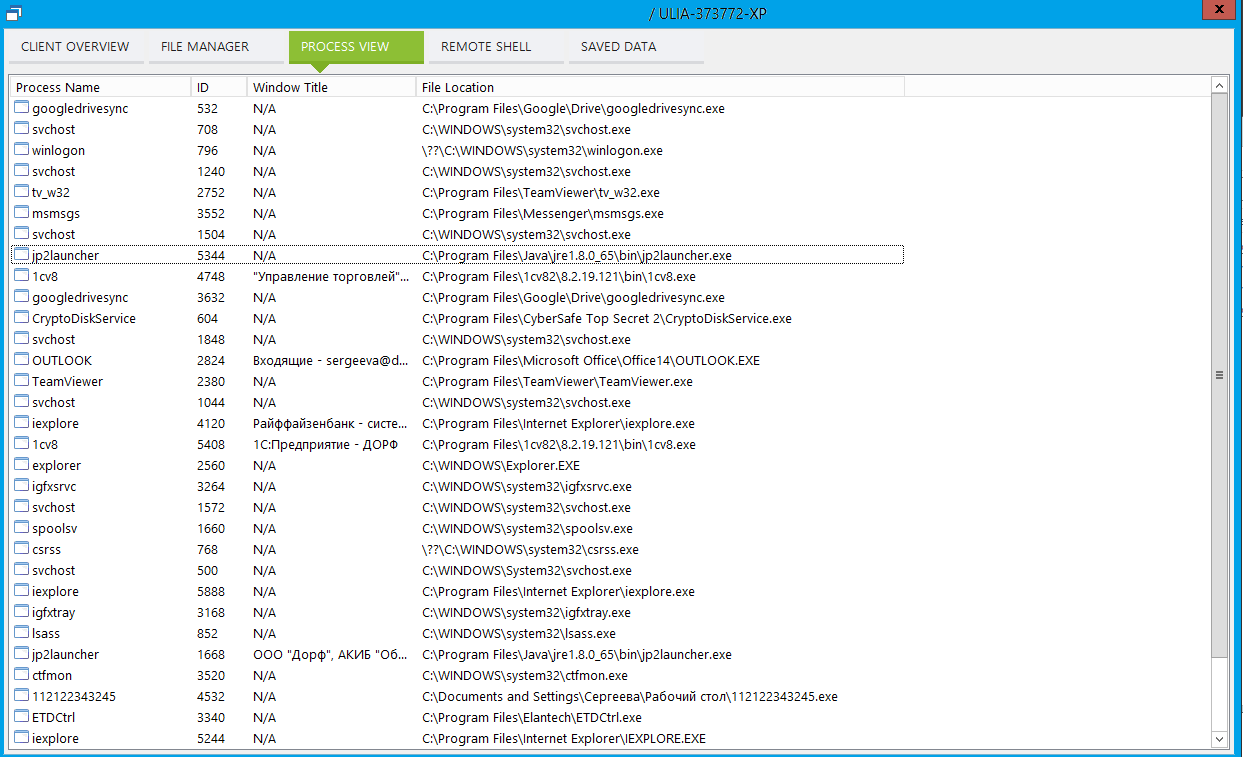

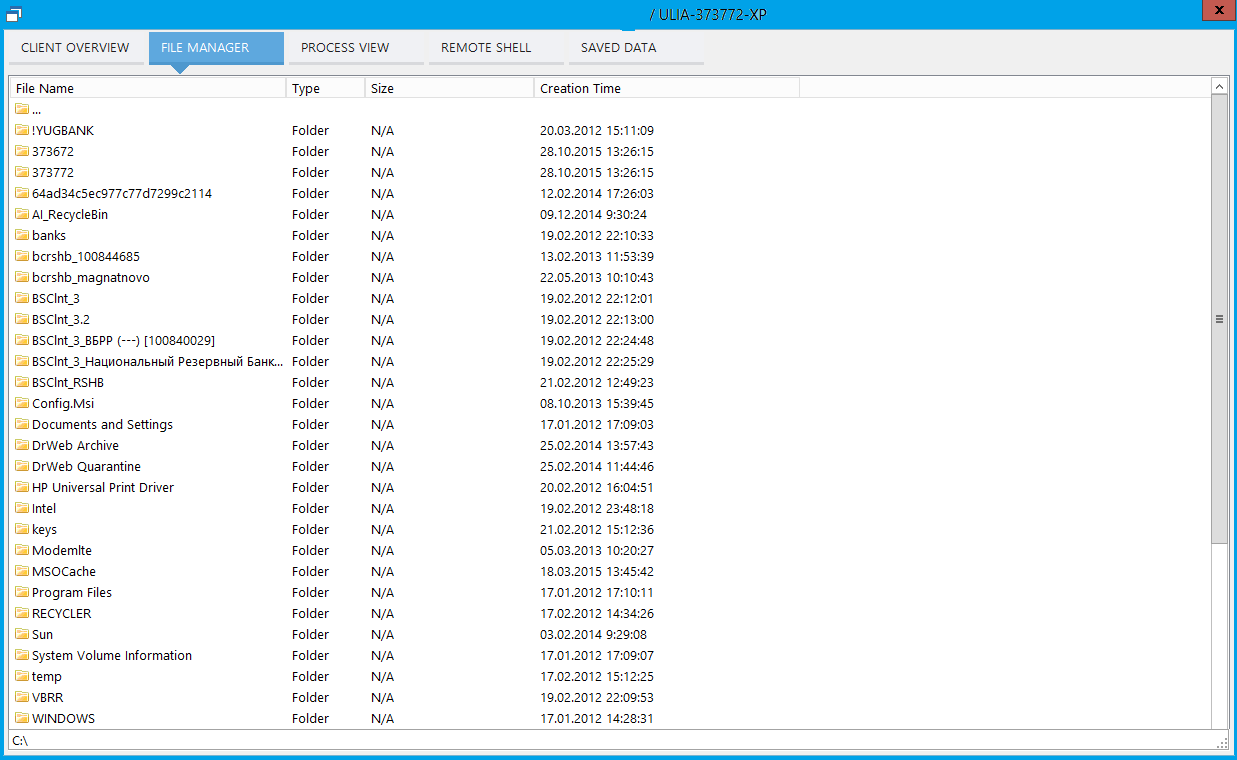

Що ми можемо? Ми можемо заради інтересу переглянути список процесів комп'ютера, в якому, ясна річ, не буде нашого трояна (рис. 5). Ми можемо переглянути файлову систему (рис. 6).

Мал. 5. Список процесів на комп'ютері жертви

Мал. 6. Файлова система на комп'ютері жертви

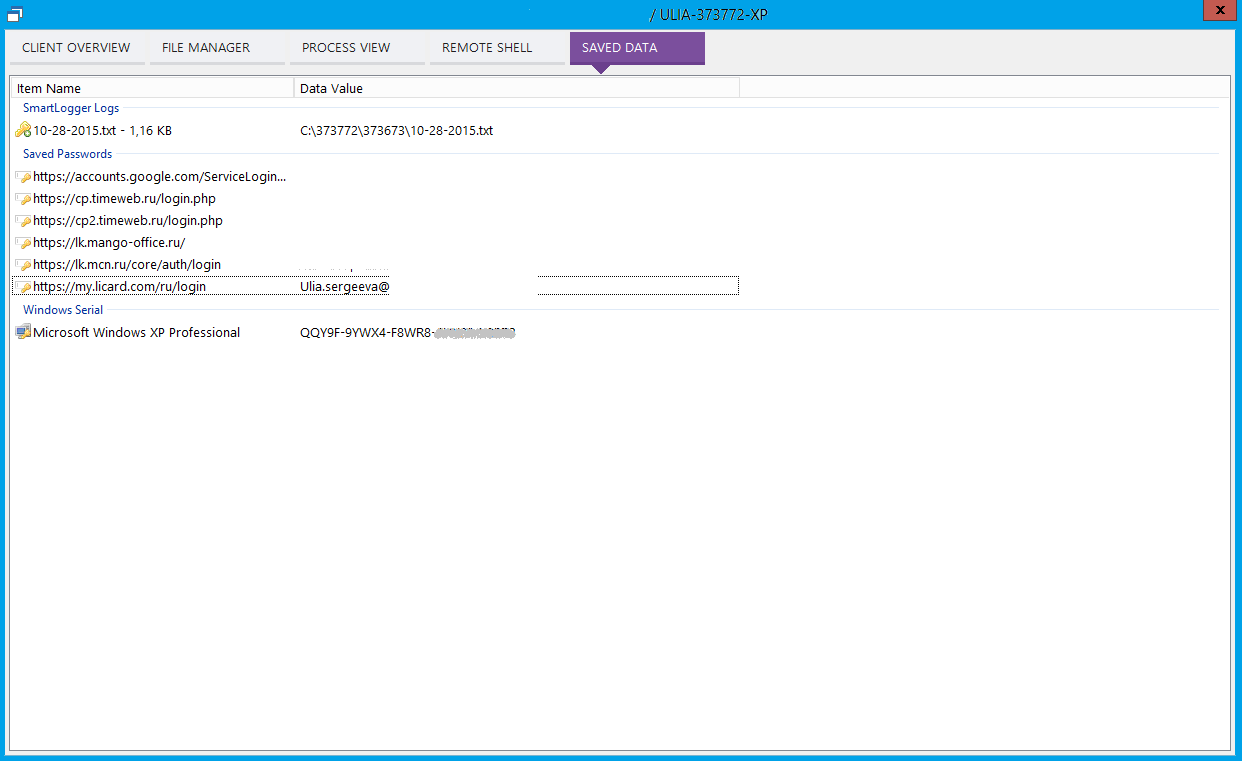

Звичайно, найголовніше, заради чого все це затівалося - список паролів, збережених в браузері (рис. 7).

Мал. 7. А ось і паролі

Лист і інсталятор далекі від ідеалу, оскільки все робилося на швидку руку. Однак наша затія увінчалася успіхом. Для досягнення своєї мети ми об'єднали цілих два способи - соціальний инженеринг і "підроблене" лист. Обидва ці способу будуть розглянуті далі.

Ефективність: середня Складність: середня Вартість: низька

Спосіб 2: злом за номером телефону

Суть цього способу полягає в наступному. Зловмиснику потрібно знати номер телефону жертви, вказаний при реєстрації поштової скриньки. При скиданні пароля поштова служба вимагає ввести останні символи номера телефону (або вибрати номер телефону зі списку). На цей номер буде надіслано SMS з кодом підтвердження скидання пароля. Потім зловмисник відправляє друге SMS з вимогою вказати код з попереднього SMS.

Користувач, нічого не підозрюючи, відправляє код з першої SMS. Найбільший недолік цього способу в тому, що перша SMS прийде від Google, а друга - з невідомого номера. Успіх цього способу залежить від кмітливості жертви. Подивимося на цей спосіб на практиці.

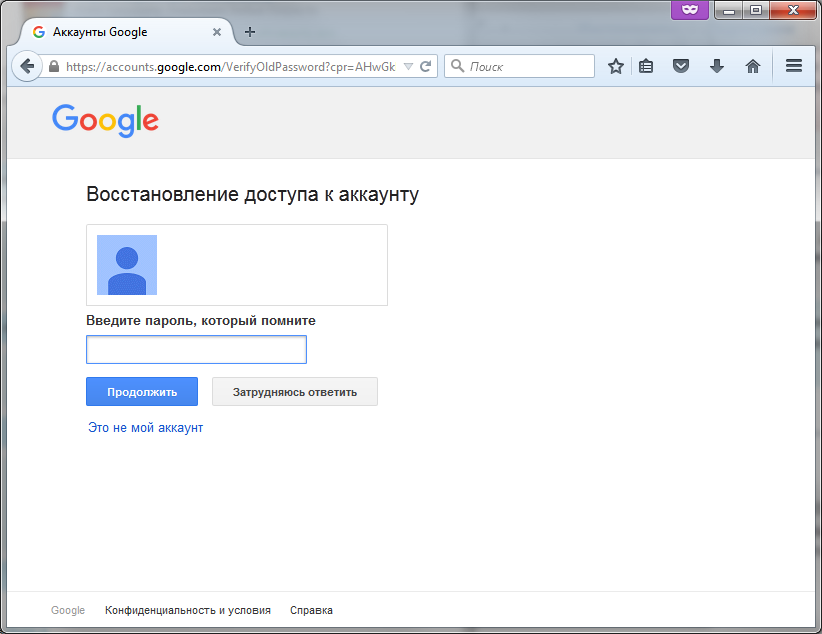

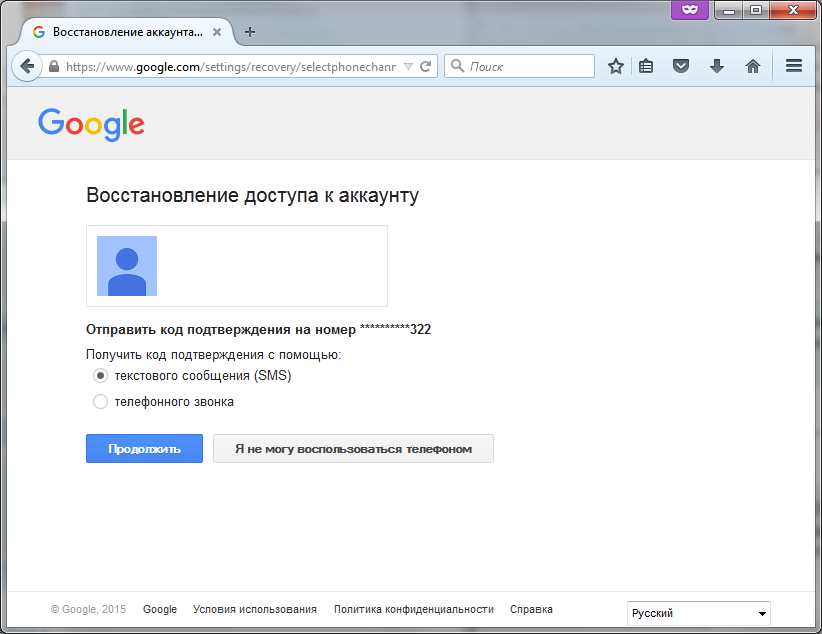

Насамперед спробуємо просто скинути пароль, після чого Google попросить ввести той пароль, який ми пам'ятаємо. Ясна річ, пароль ми не пам'ятаємо, тому натискаємо кнопку Важко відповісти (рис. 8).

Мал. 8. Запит на відновлення пароля

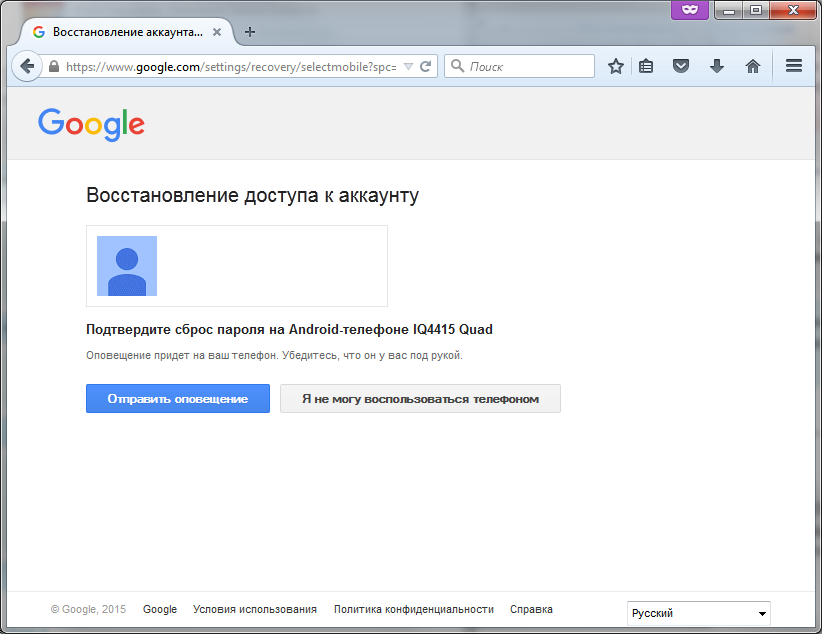

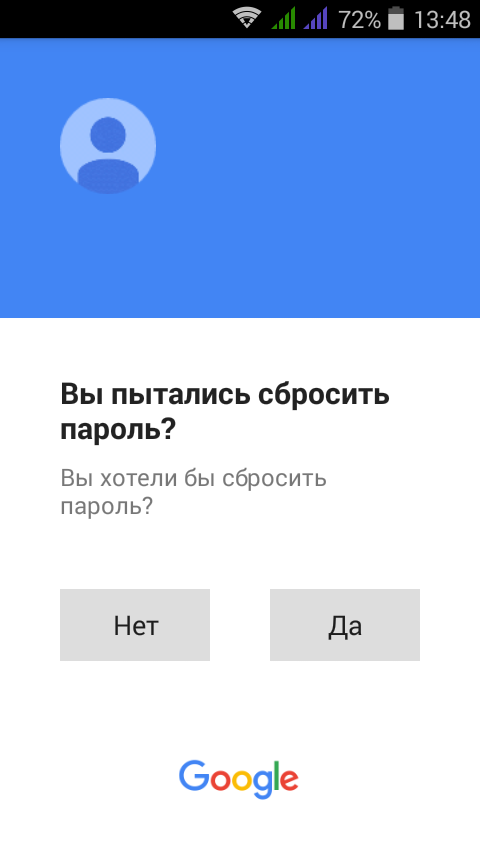

Далі якщо у вашій жертви був прив'язаний до аккаунту Android-телефон, то Google запропонує відправити оповіщення (рис. 9), яке виглядає, як показано на рис. 10. Примітно, але смартфон не видав жодного звуку, а просто відобразив оповіщення. Якщо він не буде перед очима у користувача, є ймовірність, що він його не помітить. Якщо ж користувач натисне Ні, то не впадайте у відчай - повторіть цей процес кілька разів - пізніше зрозумієте навіщо.

Мал. 9. Пропозиція відправити оповіщення

Мал. 10. Оповіщення Google

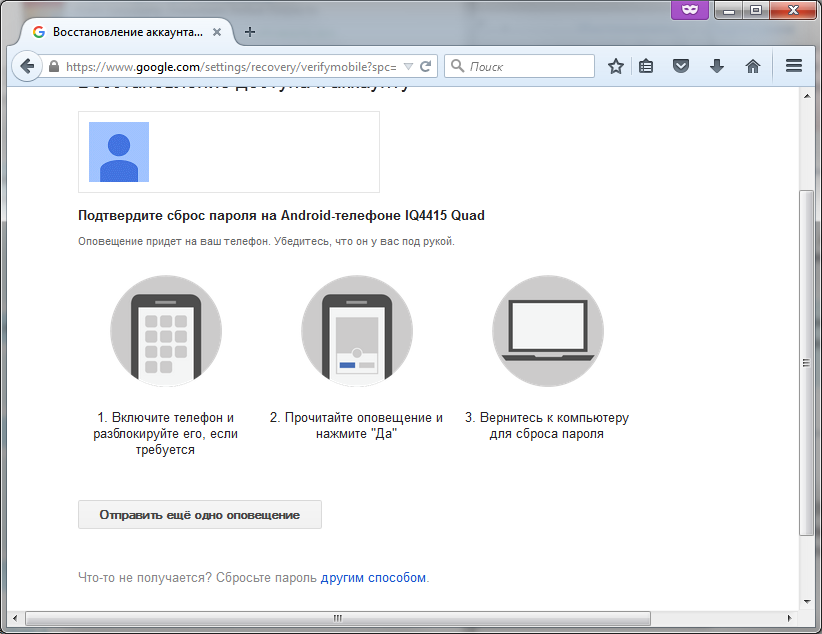

Після натискання кнопки Надіслати сповіщення відкриється сторінка, зображена на рис. 11. Перейдіть по посиланню Скиньте пароль іншим способом. Відкриється класична сторінка скидання пароля через SMS-код (рис. 12). Ця ж сторінка відкриється, якщо до аккаунту не прив'язаний Android-телефон.

Мал. 11. Інструкція по роботі з оповіщенням

Мал. 12. Відправка SMS-коду

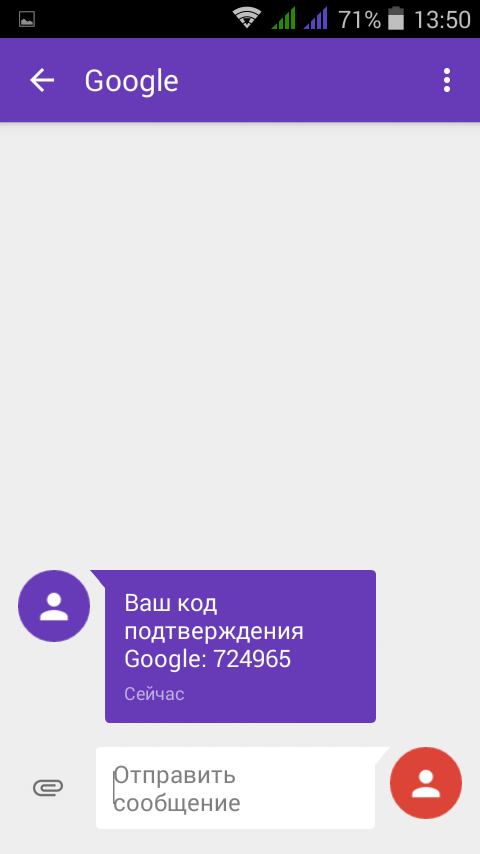

Настав кульмінаційний момент. Жертва отримує код підтвердження Google (рис. 13).

Мал. 13. Код підтвердження

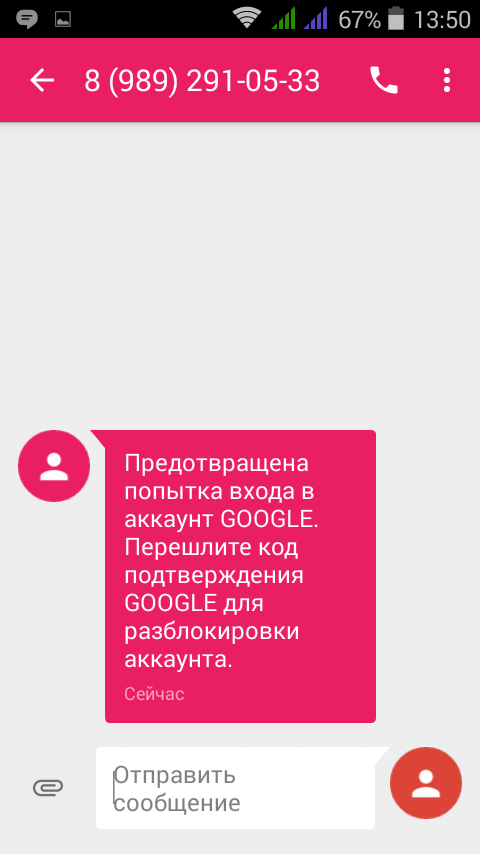

Далі ви повинні з іншого телефону відразу ж відправити приблизно таке повідомлення: Попереджено спробу входу в обліковий запис Google. Перешліть код підтвердження Google для розблокування аккаунта.

На рис. 14 показано, як виглядає це повідомлення на екрані телефону.

Мал. 14. Повідомлення від зловмисника

З одного боку, користувач може звернути увагу на невідомий номер. З іншого боку, поставте себе на місце середньостатистичного користувача. Спочатку він отримує повідомлення про скидання пароля, потім SMS з кодом підтвердження, а після - повідомлення про те, що помічена підозріла активність. Звичайно, можна все трохи ускладнити і завести короткий номер, з якого і буде відправлена SMS. Отримати короткий номер з назвою служби, наприклад, Google Security, не проблема . Це тільки підвищить ймовірність успіху.

У нашому випадку все вийшло і без короткого номера. Ми отримали код активації, який потім був зазначений на сторінці відновлення пароля. Таким чином, нам вдалося скинути пароль облікового запису і дістати доступ до поштової скриньки.

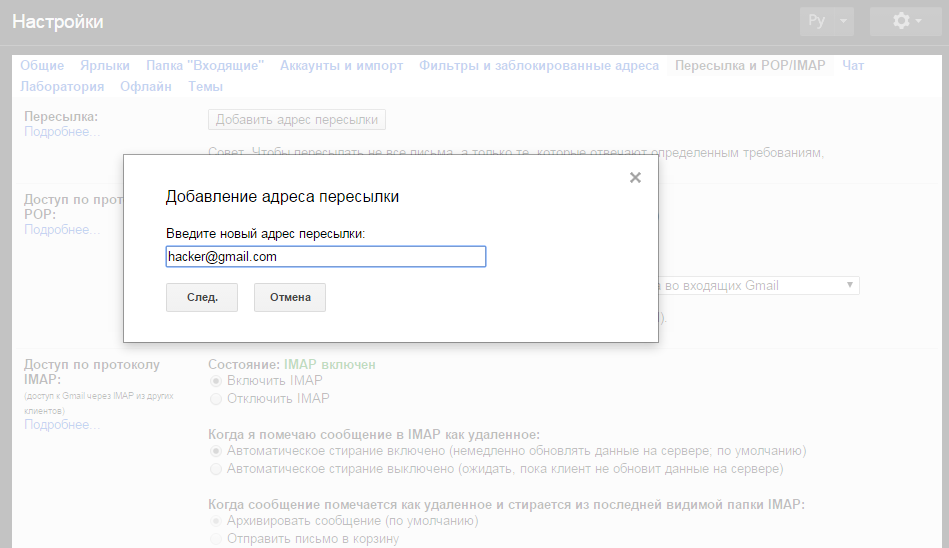

Отримання доступу до поштової скриньки - це ще не все. Щоб жертва не здогадалася, що її ящик повели, після скидання пароля потрібно створити тимчасовий пароль і відправити його по SMS, а самим тим часом зробити переадресацію на "хакерський" ящик. Так можна отримати контроль над ящиком, не викликавши особливих підозр.

Мал. 15. Встановлення перенаправлення

Ефективність: середня Складність: низька Вартість: низька

Спосіб 3: доступ до комп'ютера

Якщо у вас є доступ до комп'ютера жертви, то можете вважати, що пошту ви вже зламали. Ви можете запустити на комп'ютері або кейлоггер або програму для "відновлення" паролів поштових облікових записів.

Суть кейлоггера в тому, що в спеціальний файл він записує все, що користувач вводить з клавіатури. Вам залишиться тільки другий раз підійти до комп'ютера, щоб забрати результуючий файл (або отримати його поштою).

До переваг кейлоггера відноситься те, що він записує все підряд. Тому крім паролів можна отримати ще багато цікавої інформації про свою жертву. Але і недоліків у них дуже багато. Найістотніше - більшість кейлоггеров успішно визначаються антивірусами і якщо на комп'ютері жертви встановлено антивірус, використовувати кейлоггер не вийде. Адже не завжди є можливість відключити антивірус.

Другий недолік випливає з його гідності. У результуючий файл поміщається багато зайвої інформації. Мало зібрати інформацію з клавіатури, потрібно ще відшукати серед усього зайвого то, що потрібно - пароль.

Третя вада - якщо жертва використовує поштовий клієнт, а не веб-інтерфейс, то кейлоггер взагалі не допоможе. Швидше за все, пароль вже введений в поштовий клієнт і запам'ятав, тому жертва не вводить його кожен раз при перевірці пошти. Отже, кейлоггер запише в файл все, що вводить користувач, крім того, що потрібно вам.

Є і ще один недолік - якщо обраний кейлоггер не підтримує відправку результуючого файлу по e-mail, то доведеться ще один раз підходити до комп'ютера. Приклад кейлоггера - SniperSpy - на випадок, якщо ви захочете ним скористатися.

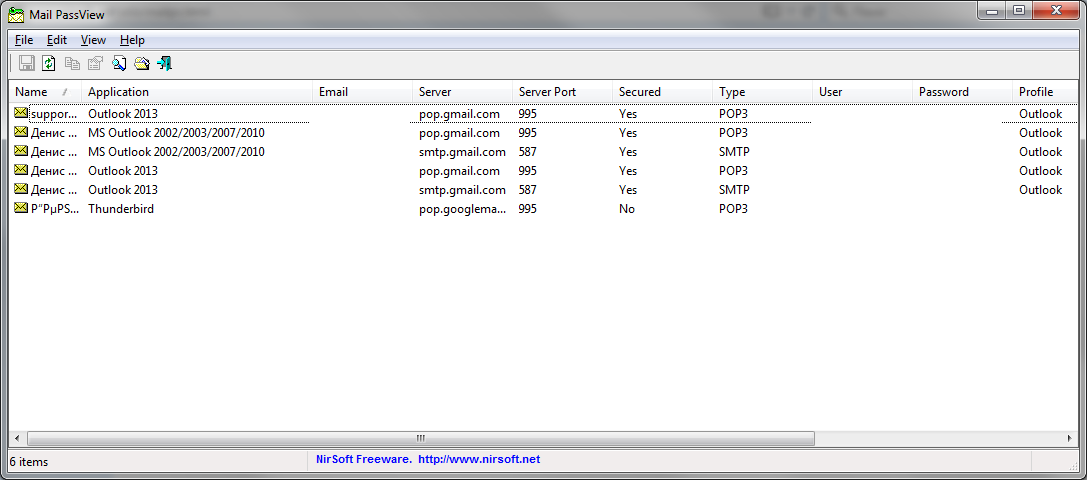

Програми для "відновлення" паролів поштових облікових записів дозволяють відразу отримати всі ваші паролі без необхідності читання мегабайтів тексту в пошуку потрібного вам пароля. До того ж на них ніяк не реагує антивірус. Одна з таких програм - це Mail PassView . Вона дозволяє відновити паролі наступних поштових облікових записів:

- Outlook Express

- Microsoft Outlook 2000 (POP3 and SMTP Accounts only)

- Microsoft Outlook 2002/2003/2007/2010/2013 (POP3, IMAP, HTTP and SMTP Accounts)

- Windows Mail

- IncrediMail

- Eudora

- Netscape 6.x / 7.x

- Mozilla Thunderbird

- Group Mail Free

- Yahoo! Mail - якщо пароль збережений в додатку Yahoo! Messenger.

- Hotmail / MSN mail - якщо пароль збережений в додатку MSN Messenger.

- Gmail - якщо пароль збережений в додатках Gmail Notifier, Google Desktop або Google Talk.

Програму ми перевірили на своїх комп'ютерах і заявляємо: вона працює (рис. 16). На рис. 16 паролі, як і адреси e-mail затерті зі зрозумілих причин.

Мал. 16. Програма Mail PassView

Mail PassView - не єдина програма в своєму роді. Існують і інші програми:

- Outlook Password Decryptor - дозволяє відновити паролі з Outlook, в тому числі самих останніх версій (Outlook 2015 року, що працює під управлінням Windows 10);

- PstPassword - ще одна програма для відновлення паролів, збережених в Outlook;

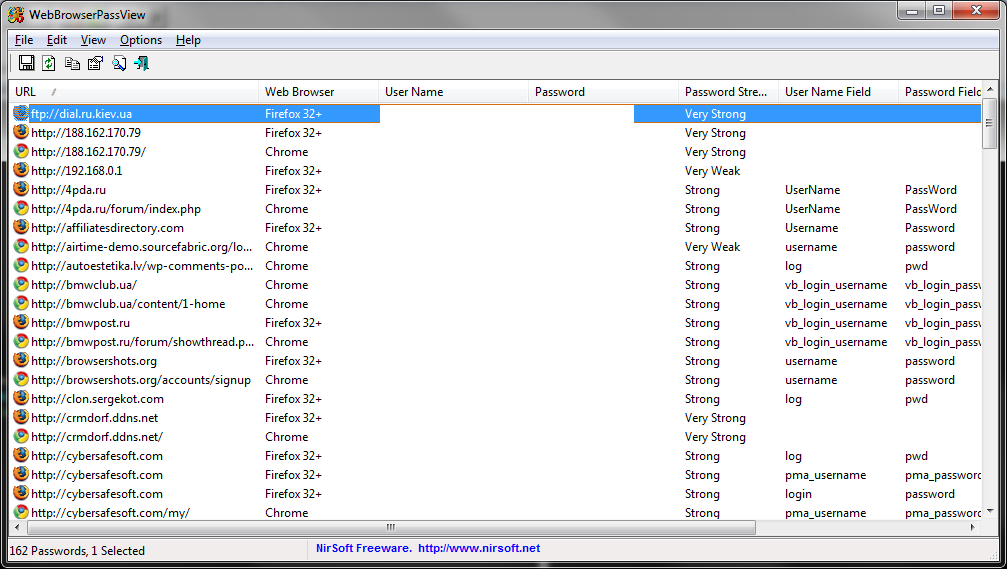

- WebBrowserPassView - програма для відновлення паролів, що зберігаються в браузері. Підтримуються браузери IE, Chrome, Opera, Safari, Firefox.

Все, що потрібно - це знати, який поштовий клієнт використовує жертва. Знайти програму для "відновлення" пароля з цього поштового клієнта - не проблема. Якщо ж жертва використовує веб-інтерфейс для читання своєї поштової скриньки, тоді краще використовувати програму WebBrowserPassView. Вона підтримує всі версії Windows, починаючи з 2000 і закінчуючи 10. Більш ранні версії на кшталт 98 / ME не підтримуються.

Ми протестували і цю утиліту. Програма успішно відновила всі паролі, що зберігаються в браузерах IE, Firefox, Chrome і Opera (Safari нами не тестувався, але, вважаємо, що і там буде повний "порядок"), див. Рис. 17. Навіть якщо ви не знайдете серед цього списку пароль від поштової скриньки, цей список буде теж корисний - адже люди часто використовують одні й ті ж паролі для різних служб.

Мал. 17. Відновлені паролі

Для зручності програма дозволяє зберегти вибрані паролі в текстовий файл, який потім можна неспішно вивчити на своєму комп'ютері.

Раз ми вже заговорили про відновлення паролів, то вам може стати в нагоді програма Dialupass , Відновлює dialup / RAS / VPN-паролі. Програма підтримує Windows 2000, Windows XP, Windows 2003/2008, Windows Vista, Windows 7, Windows 8 і Windows 10

Ефективність: висока Складність: низька Вартість: низька

Спосіб 4: соціальна інженерія

Про це способі не писав тільки ледачий. Багато було вже сказано. Вам здається, що цей спосіб не такий ефективний, як про нього говорять? Ви помиляєтесь.

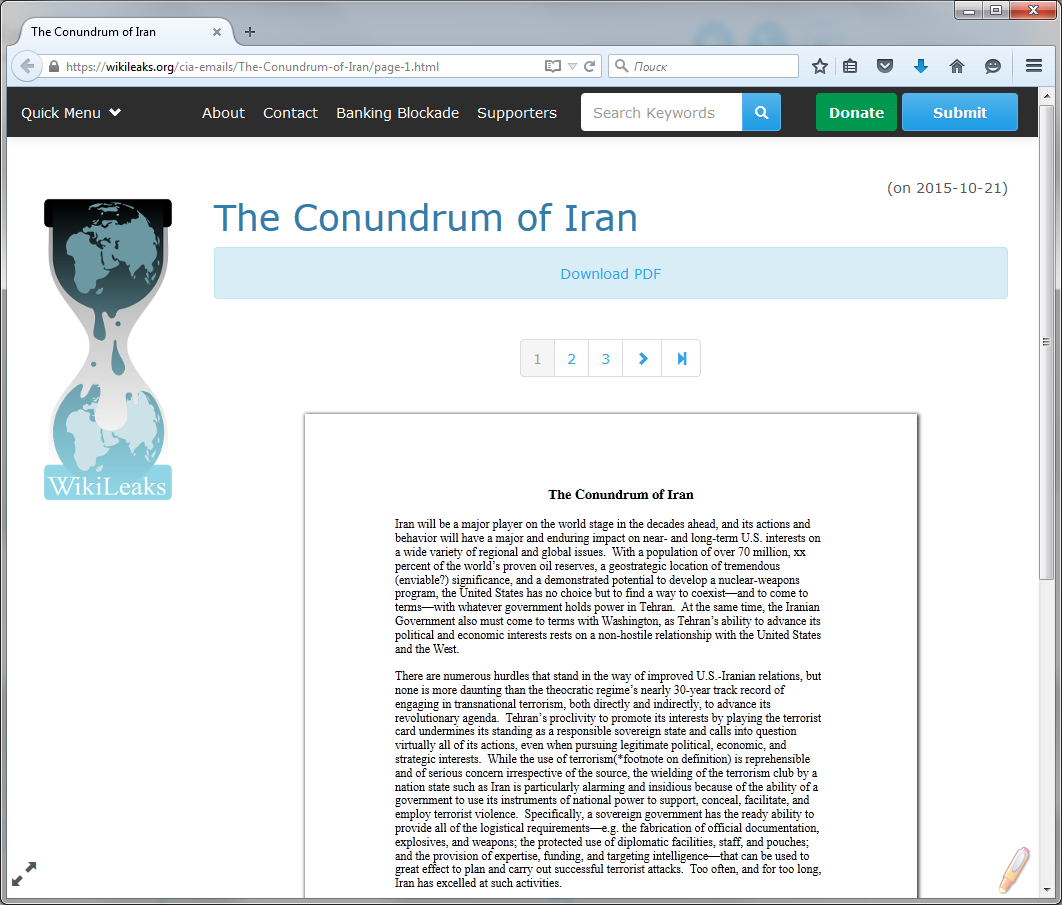

Зовсім недавно була зламана пошта директора ЦРУ Джона Бреннана. Абсурдність ситуації в тому, що пошту зламав не «досвідчений" хакер, а звичайний підліток, правильно зібравши інформацію про свою "жертву". Підліток спочатку зв'язався зі стільниковим оператором, представившись співробітником технічної підтримки, уточнив деталі аккаунта Бреннана.

Після цього він дозволив в AOL і, представившись Бреннаном, попросив скинути його пароль. Оскільки він знав всю необхідну інформацію (номер поштового аккаунта, останні цифри банківської карти, 4-значний PIN-код, номер телефону), пароль був скинутий і ніхто нічого не запідозрив.

Трохи пізніше Wikileaks опублікував листи директора ЦРУ, див. рис. 18.

Мал. 18. Листи директора ЦРУ, опубліковані Wikileaks

Перевага цього способу в тому, що не потрібно володіти ніякими спеціальними знаннями і цей спосіб під силу будь-кому. Успіх цього методу залежить від кмітливості "нападника" - чи зможе він знайти потрібну інформацію чи ні.

Ефективність: висока Складність: середня Вартість: низька

Спосіб 5: довірливі користувачі (фішинг)

Попросимо користувача самого повідомити нам свій пароль. Ні, цей спосіб не має на увазі фізичного насильства і жоден з користувачів в результаті експерименту не постраждає. У всякому разі, фізично.

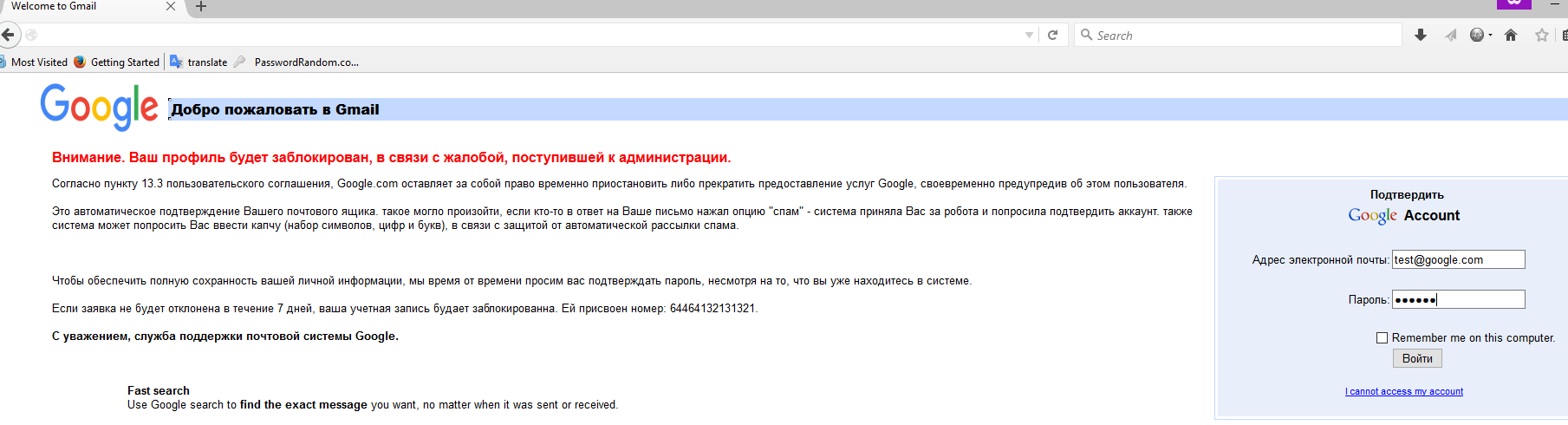

Суть цього методу в наступному: потрібно створити фейк сторінки авторизації того сервісу, який ви хочете зламати. Наприклад, якщо ви хочете отримати пароль від пошти GMail.com, тоді потрібно створити таку ж сторінку входу. Далі потрібно заманити користувача на фейковий сторінку. Це можна зробити декількома способами:

- Надіслати йому повідомлення нібито від імені адміністрації того сервісу. У повідомленні вказати, щось на зразок "Ви давно не заходили в свою поштову скриньку. Якщо ви не скористаєтеся ним до Д.М.Г, він буде знищений.". Малюємо кнопочку увійти натиснувши яку користувач потрапить на вашу сторінку авторизації.

- Надіслати повідомлення з посиланням, яка повинна зацікавити користувача. Коли він перейде по ній, він побачить повідомлення про необхідність входу для просмотру. Зараз багато сервісів дозволяють увійти за допомогою облікового запису GMail або однієї з соціальних мереж. Так що користувач може нічого і не запідозрити.

Дуже часто описується тільки "загальний напрямок". Ми ж спробували реалізувати його у власній компанії і подивитися на реакцію звичайних користувачів. Спосіб досить непростий і для його реалізації знадобляться, як навички програмування на PHP, так і деякі фінансові вкладення. Адже нам знадобиться хостинг з підтримкою PHP (для виконання PHP-сценарію і розміщення форми авторизації) і доменне ім'я, "схоже" на ім'я зламувати сервісу. Звичайно, досвідчений користувач відразу помітить підроблення, але подивимося, як відреагують самі звичайні користувачі.

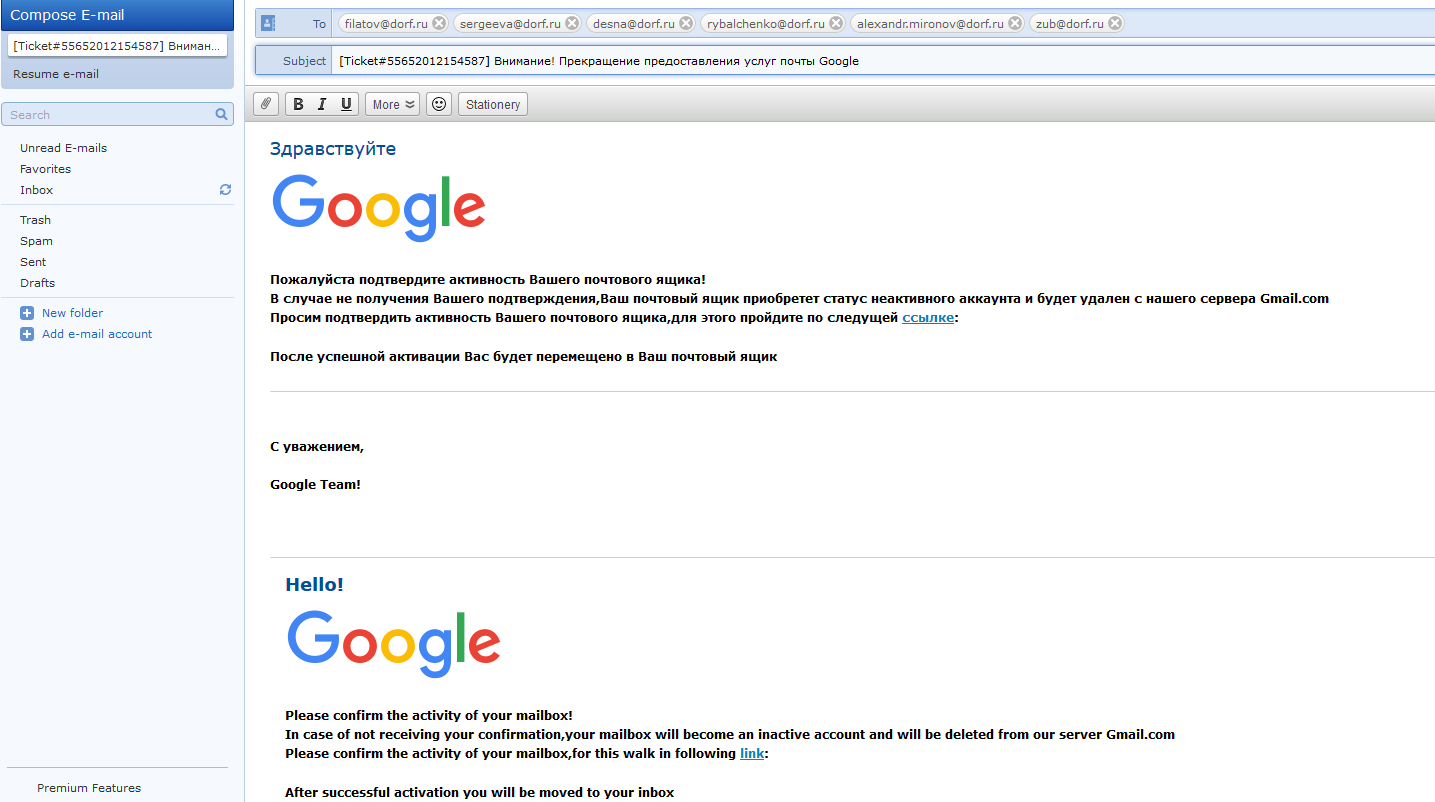

Отже, ми створили форму авторизації, схожу на форму входу в Google. Результат наших страждань зображений на рис. 19. Звичайно, можна було б і краще, але ми поспішали.

Мал. 19. Форма входу

Далі ми відправили деяким співробітникам повідомлення про те, що їх поштову скриньку буде заблокований. Зверніть увагу, що дизайн листи навіть віддалено (якщо не брати до уваги логотипу) чи не нагадує дизайн, який використовується Google. Але, як показала практика, для наших користувачів цього було достатньо. Можна було б взяти вихідний код письма, яке відправляє Google, зробити все більш якісно. В реальних умовах зловмисник так і зробить - будьте в цьому впевнені.

Мал. 20. Лист, яке ми відправили користувачам

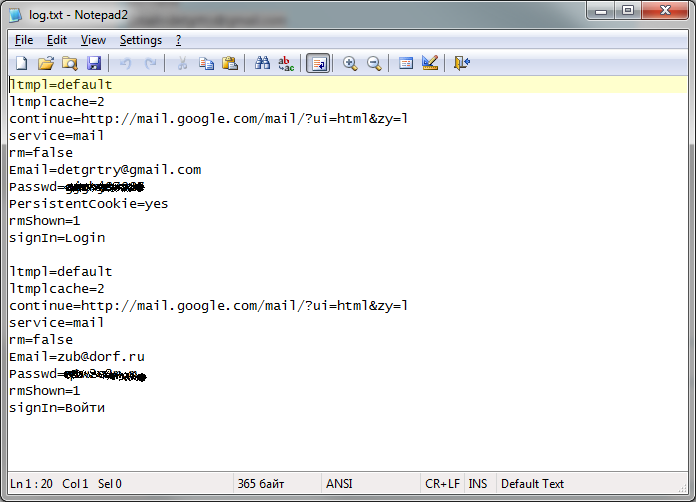

Що сталося далі? Далі користувачі прочитали лист, перейшли і наївно ввели ім'я користувача і пароль, які були передані сценарієм. Сценарій приймає ці дані і записує в текстовий файл. Написати такий сценарій зможе будь-який новачок, який володіє основами PHP. Приблизний код сценарію (це не той сценарій, який використовували ми) приведений в лістингу 1. Лістинг 1. Найпростіший сценарій записи паролів

Результат роботи нашого сценарію наведено на рис. 21.

Мал. 21. Результат роботи сценарію

Ще раз відзначимо, що все робилося на швидку руку. А для відправки повідомлення використовувалася пошта Yahoo !, щоб не боротися з антиспамом. Але можна було б піти і іншим шляхом. Наприклад, знайти сервер SMTP з вільною відправкою листів (без авторизації). Як правило, це буде неправильно налаштований SMTP-сервер якийсь невеликий організації. Списки таких серверів регулярно оновлюються на спеціальних ресурсах. Думаю, не складе особливих труднощів знайти такий список, наприклад, цей . Далі можна розгорнути на локальному комп'ютері веб-сервер з підтримкою PHP. Тоді у вас буде доступ до php.ini і можна буде вказати SMTP-сервер, через який функція mail () буде відправляти листи.

З іншого боку, можна спробувати відправити повідомлення і через власний хостинг (не обов'язково встановлювати локальний веб-сервер). Все залежить від його налаштувань. Ми, наприклад, для виконання сценарію відправки нашого повідомлення використовували наш хостинг. На ньому функція mail () виконалася без особливих нарікань. Зрозуміло, що якщо переглянути всі заголовки листи, "слід" призведе до нас. Але для нас зараз це не важливо. Зараз важливо, щоб в поштовому клієнті поле "Від" містило те, що нам потрібно. У першому способі ми вчинили саме так, тобто для відправки повідомлення використовували функцію mail ().

стандартна PHP-функція mail () дозволяє з легкістю вказати, як текст листа, так і його заголовки. наприклад:

$ Headers = 'From: Федеральна податкова служба'. "\ R \ n". 'Reply-To: [email protected]'. "\ R \ n"; mail ($ to, $ subject, $ message, $ headers); $ Headers = 'From: Google'. "\ R \ n". 'Reply-To: [email protected]'. "\ R \ n"; mail ($ to, $ subject, $ message, $ headers);

Листи, надіслані таким чином, минули антиспам Google (не були в папку Спам) і нормально відображалися, як в поштовому клієнті (перевірялося в Outlook і The Bat!), Так і в веб-інтерфейсі. Звичайно, перед відправкою повідомлення жертві краще відправити його на свій ящик і переконатися, що лист відображається правильно, як мінімум, що поштовий клієнт правильно визначає кодування. Якщо це не так, в $ headers потрібно додати заголовки, що описують кодування листи.

Певні результати при використанні цього методу ми отримали. Деякі з користувачів залишили свої реальні паролі. Деякі не відреагували на цей лист і звернулися до адміністратора. А деякі здогадалися, в чому справа і замість пароля ввели абракадабру. Настільки посередні результати обумовлені тим, що ми не готувалися особливо і зробили і форму входу, і сам лист вельми неякісно. Але все ж ми отримали кілька реальних паролів, так що цей метод працює, не дивлячись на весь скептицизм.

Ефективність: висока Складність: висока Вартість: висока

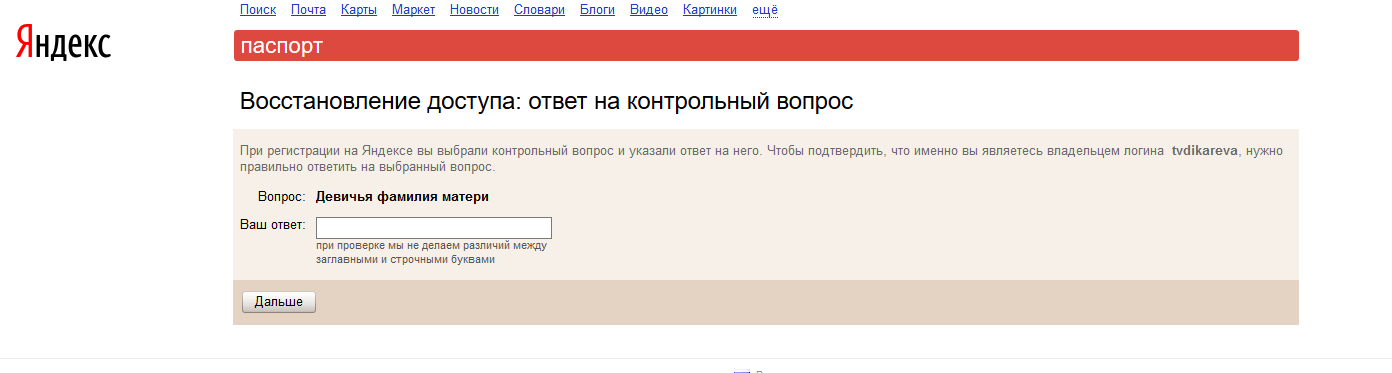

Спосіб 6: вивчаємо жертву і "згадуємо" пароль

Тепер спробуємо згадати те, що ніколи не знали - пароль від поштової скриньки жертви. Дуже часто поштові служби дозволяють відновити забутий питання. А щоб переконатися, що користувач, який намагається відновити доступ до ящика, є його власником, поштова служба задає контрольне запитання, вказаний при реєстрації поштової скриньки (рис. 22). Якщо ви намагаєтеся зламати скриньку знайомого вам людини, то є ймовірність, що ви вже знаєте відповідь на це питання. Якщо ж ви зламувати пароль чужу людину, то перше, що потрібно зробити - це зайнятися вивченням жертви.

Мал. 22. Відновлення пароля на Яндексі

Чим більше ви зберете інформації про жертву, тим простіше буде зламати поштову скриньку. Інформацію можна збирати різними способами - можна втертися в довіру до самої жертви і вивідати як би випадково у нього потрібну вам інформацію (наприклад, дівоче прізвище матері, см. Рис. 22), а можна подружитися з друзями жертви. Благо, соціальні мережі дозволяють швидко знайти не тільки жертву, але і її друзів.

Ефективність: висока Складність: середня Вартість: низька

Спосіб 7: XSS-уразливість

Один із способів злому електронної пошти - це використання XSS-вразливостей. Ось тільки навряд чи можна назвати його ефективним. По-перше, всі знайдені XSS-уразливість в популярних поштових сервісах дуже швидко усуваються. По-друге, з огляду на "по-перше", шукати XSS-уразливість доведеться самому (адже всі знайдені вразливості вже закриті). А на пошук буде потрібен певний час. Та й реалізація атаки через XSS-уразливість вимагає підвищеної кваліфікації. Як варіант, цей метод можна розглянути. Суто з академічного інтересу. Але якщо потрібно швидше зламати пошту, той же соціальний инженеринг виявиться більш ефективним. Якщо хочеться подивитися на злом за допомогою XSS, можете ознайомитися ось з цією статтею . У ній описано, як відвести чужі куки. Якщо розвинути тему, то можна підмінити свої cookies на чужі і дістати доступ до чужого скриньки.

Ефективність: низька Складність: висока Вартість: низька

Спосіб 8: крадіжка Cookies

Ще один непоганий спосіб отримання доступу до поштової скриньки - це крадіжка Cookies. Звичайно, він ефективний, якщо жертва зберігає свої паролі в браузері. Навіть якщо ви не отримаєте пароль до поштової скриньки, ви можете отримати паролі до інших сервісів. Користувачі часто використовують одні й ті ж паролі для доступу до різних сервісів. Тому якщо ви знайдете пароль до одного сервісу (наприклад, до блогу, форуму), ви можете спробувати його використовувати при вході в поштовий акаунт. Є ймовірність, що він підійде.

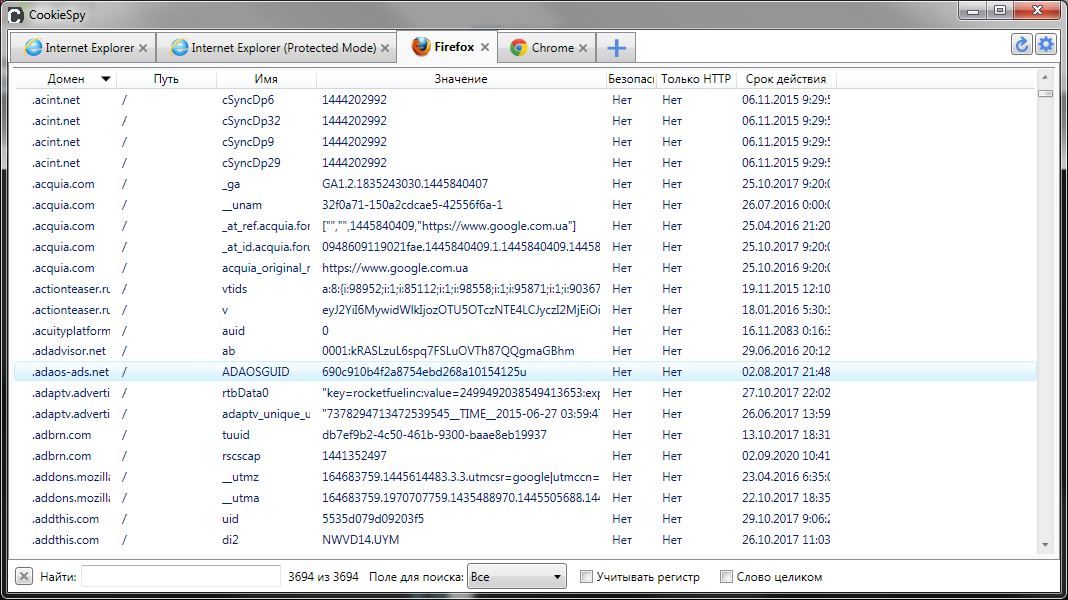

Як вкрасти "куки"? Існують різні способи - від використання трояна (див. Рис. 23) до банального копіювання на флешку або свій FTP, якщо ви опинилися за комп'ютером жертви. Під рукою немає додатка для отримання паролів (див. Спосіб 3)? Чи не біда! Можна просто скопіювати каталог з Cookies і проаналізувати на своєму комп'ютері. Для аналізу Cookies можна використовувати найрізноманітніші утиліти, одна з яких CookieSpy , Яка підтримує не тільки встановлені, але і portable-браузери, що дозволяє "підсунути" програмі каталог з Cookies (рис. 24)

Мал. 23. Крадіжка куків за допомогою трояна

Мал. 24. Аналіз Cookies програмою CookieSpy

Ефективність: середня Складність: висока Вартість: низька

Спосіб 9: bruteforce

Найменш ефективний спосіб. Він полягає в переборі пароля за списком. Програма просто намагається підібрати пароль методом "тику" (він же метод Коші). Звичайно, в ідеальних умовах у неї це рано чи пізно вийде. Але практично всі сервіси заблокують поштову скриньку після 3-5 невдалих спроб. Тому навряд чи у вас вийде використовувати "метод грубої сили". Якщо вам таки хочеться спробувати, тоді можете спробувати використовувати утиліту Brutus, використання якої обговорюється на hackerthreads .

Є і ще одна досить популярна утиліта - THC-Hydra , Що дозволяє зламати самі різні сервіси: Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, S7-300, SAP / R3, SIP, SMB, SMTP, SMTP Enum, SNMP, SOCKS5, SSH (v1 and v2), Subversion, Teamspeak ( TS2), Telnet, VMware-Auth, VNC і XMPP.

Ефективність: низька Складність: середня Вартість: низька

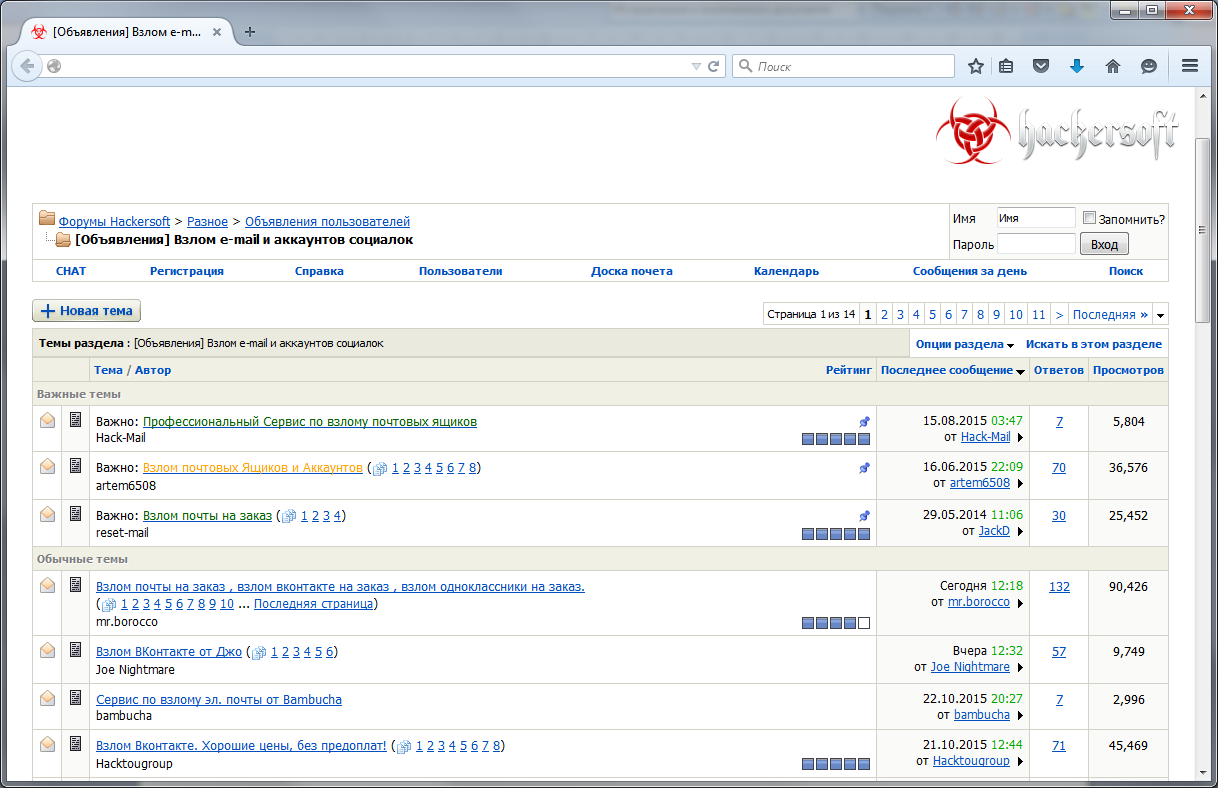

Спосіб 10: звернутися до професіоналів

В Інтернеті не важко знайти контакти "професіонала", що займається зломом пошти. Це найпростішій способ. Його ефективність залежить від правильності вибору фахівця. Перевага в тому, що за вас буде виконано практично всі, що описано в цій статті (може трохи більше, а може трохи менше) і вам самому нічого не доведеться робити. Недолік - "хакер" може виявитися елементарним шахраєм. В результаті ні зламаної поштової скриньки, ні грошей. В Інтернеті є навіть спеціальні форуми, де можна з легкістю знайти "фахівця" (рис. 25). Адреса форуму ми спеціально затерли, щоб не робити нікому зайвої реклами. Однак при бажанні та вмінні користуватися пошуковою системою ви з легкістю знайдете не тільки цей форум, а й сотні інших подібних йому.

Мал. 25. Форум з оголошеннями про пропозиції злому пошти

Ефективність: середня Складність: низька Вартість: висока

Наступного тижня компанія "КІБЕРСОФТ" планує випуск свого плагіна і portable-версії шифрування пошти, де будуть враховані всі можливі методи злому, описані в двох попередніх статтях.

Отже, у нас є модифікований ZeuS, але як змусити Юлію запустити його?Вам здається, що цей спосіб не такий ефективний, як про нього говорять?

Як вкрасти "куки"?

Під рукою немає додатка для отримання паролів (див. Спосіб 3)?