Чи надійно захищений ваш зашифрований USB-накопичувач?

Чи можна бути впевненим в тому, що «захищений» USB-накопичувач, на якому ви зберігаєте свої секретні документи, дійсно захищений і дані неможливо отримати? Саме цим питанням задалися дослідники з Google Елі Бурштейн (Elie Bursztein), Жан-Мішель Піко (Jean-Michel Picod) і Ремі Одбер (Rémi Audebert). І на нещодавній конференції Black Hat USA 2017 вони представили результати свого дослідження .

Якщо коротко, то їх відповідь така: на даний момент бути впевненим в цьому неможливо.

І ось в чому справа. Як кажуть дослідники, зараз виробники USB-накопичувачів з шифруванням сертифікують свої пристрої відповідно до FIPS 140 . Цей стандарт був розроблений американським Національним інститутом стандартів і технологій (NIST) і використовується він для всіх видів криптографічних модулів - як апаратних, так і програмних. У процесі сертифікації виробник зобов'язаний пояснити механізм роботи шифрування і отримати схвалення NIST.

На думку дослідників наявна сертифікація корисна, оскільки розкривається в процесі сертифікації інформація допомагає виявити потенційні проблеми. Однак її недостатньо: FIPS 140 враховує далеко не всі можливі вектори атаки. Як ви побачите далі, дослідникам вдалося знайти чимало таких USB-накопичувачів, які успішно пройшли сертифікацію - але все одно виявилися вразливими. У тому числі до так званим «дитячим» атакам.

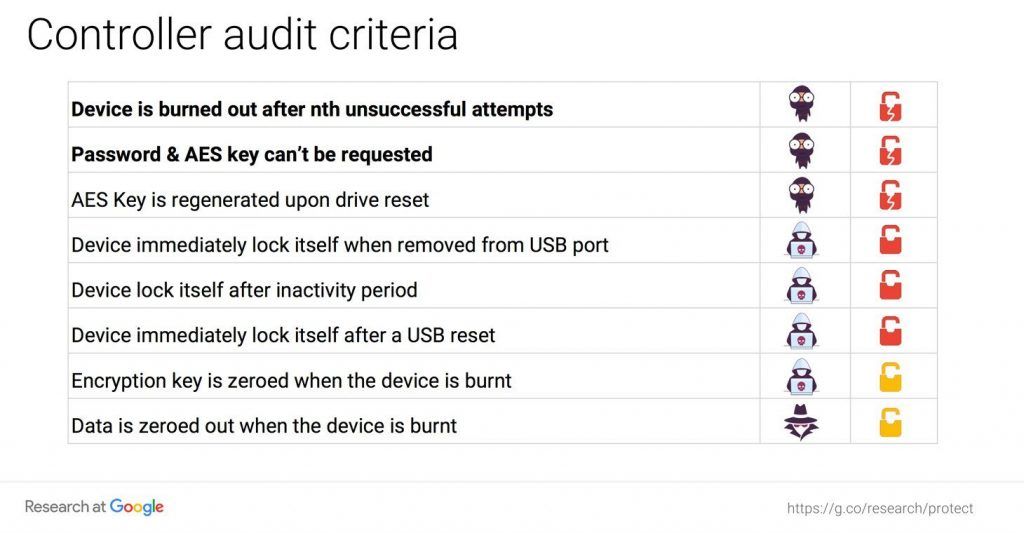

Тому дослідники пропонують розробити нову методологію для оцінки захищеності, яка була б сфокусована саме на зашифрованих USB-накопичувачах. Для початку дослідники розділили можливі проблеми на три категорії.

- Слабкі місця - недоліки, які спрощують процес злому.

- Одиничний злом - уразливості, що дозволяють зловмисникові отримати дані з одного окремо взятого накопичувача.

- Повний злом - найважчий випадок: уразливості, на основі яких може бути створена методика для злому всіх накопичувачів даної моделі.

Щоб скористатися тими чи іншими уразливими, зломщику можуть знадобитися різний рівень навичок і доступу до ресурсів. Деякими пробілами в безпеці може скористатися навіть недосвідчений зловмисник, тоді як для використання інших потрібні дуже серйозні ресурси, доступні тільки хакерам, які працюють на державу. Таким чином, можна виділити три умовних рівня небезпеки.

- «Випадок трапився» - зловмисники, які мають нечисленними ресурсами, які випадково отримали можливість для атаки. Як приклад можна привести людину, яка вкрала або знайшов зашифрований накопичувач і дуже хоче дізнатися, що ж на ньому зберігається (малозначні дані ж не будуть шифрувати, вірно?).

- Професіонал - у таких зломщиків є певні, хоча і не безмежні, ресурси і навички. Атакуючі з цієї категорії в основному зацікавлені в тому, щоб зібрати якомога більше інформації.

- Хакери, які працюють на ту чи іншу державу - на цьому рівні зловмисники володіють величезними ресурсами. Зазвичай в цьому випадку зломщики шукають якісь цінні дані, здатні окупити капітальні вкладення в проникнення такого рівня.

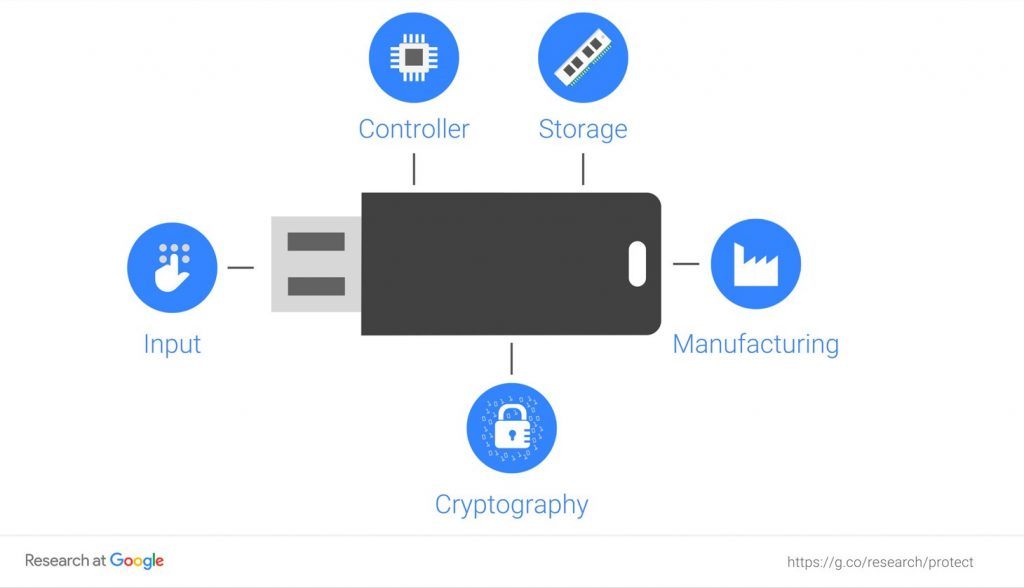

Зашифрований USB-накопичувач має в своєму складі кілька компонентів, і вектори атак варто згрупувати за тим, на які компоненти вони націлені. Це можуть бути конструктивні і технологічні особливості, механізм аутентифікації користувача, USB / криптографічний контролер, алгоритм шифрування або власне флеш-пам'ять. Давайте коротко розглянемо ці категорії.

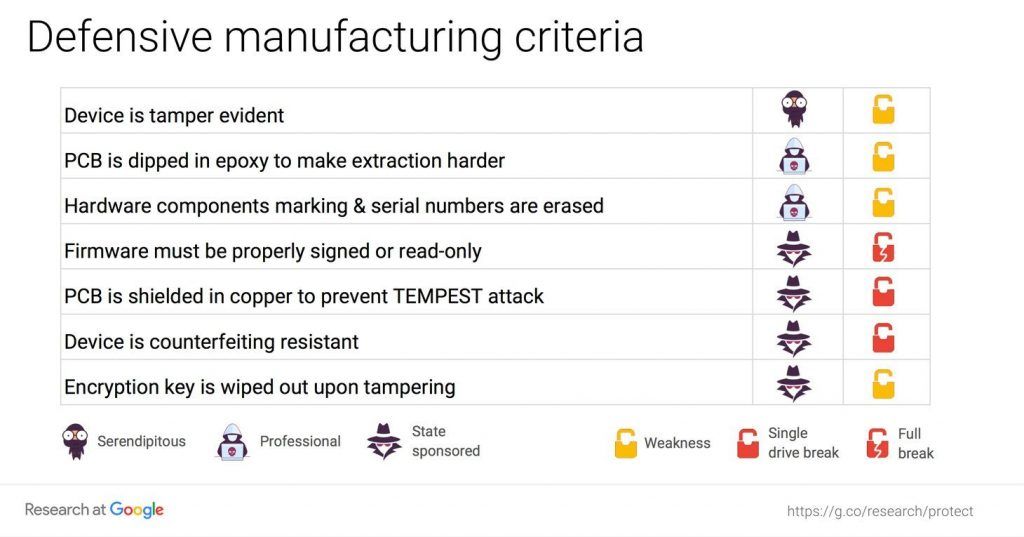

Конструкція і виготовлення

Перш за все зашифрований USB-накопичувач необхідно розробити і виготовити таким чином, щоб забезпечувався певний рівень захисту. Для початку було б непогано, щоб спроба зробити щось нехороше з захищеним пристроєм не могла залишитися непоміченою. В першу чергу, це стосується корпусу пристрою: він повинен бути зроблений так, щоб розібрати флешку і зібрати назад без слідів було неможливо.

Що ще? Чим легше фізично дістатися до електронних компонентів пристрою, тим простіше зловмисникові вивчити його апаратну частину і знайти уразливості. Для того, щоб зробити цей етап максимально складним для хакерів, плату накопичувача слід покрити епоксидною смолою.

Важливо навіть те, що повинна використовуватися справжня епоксидної смоли, а не її аналоги. Дослідники виявили, що іноді виробники заявляють про те, що накопичувач покритий епоксидкой, але на ділі вони використовують якийсь менш стійкий полімер. В результаті покриття легко розчиняється ацетоном - і доступ до електроніки відкритий.

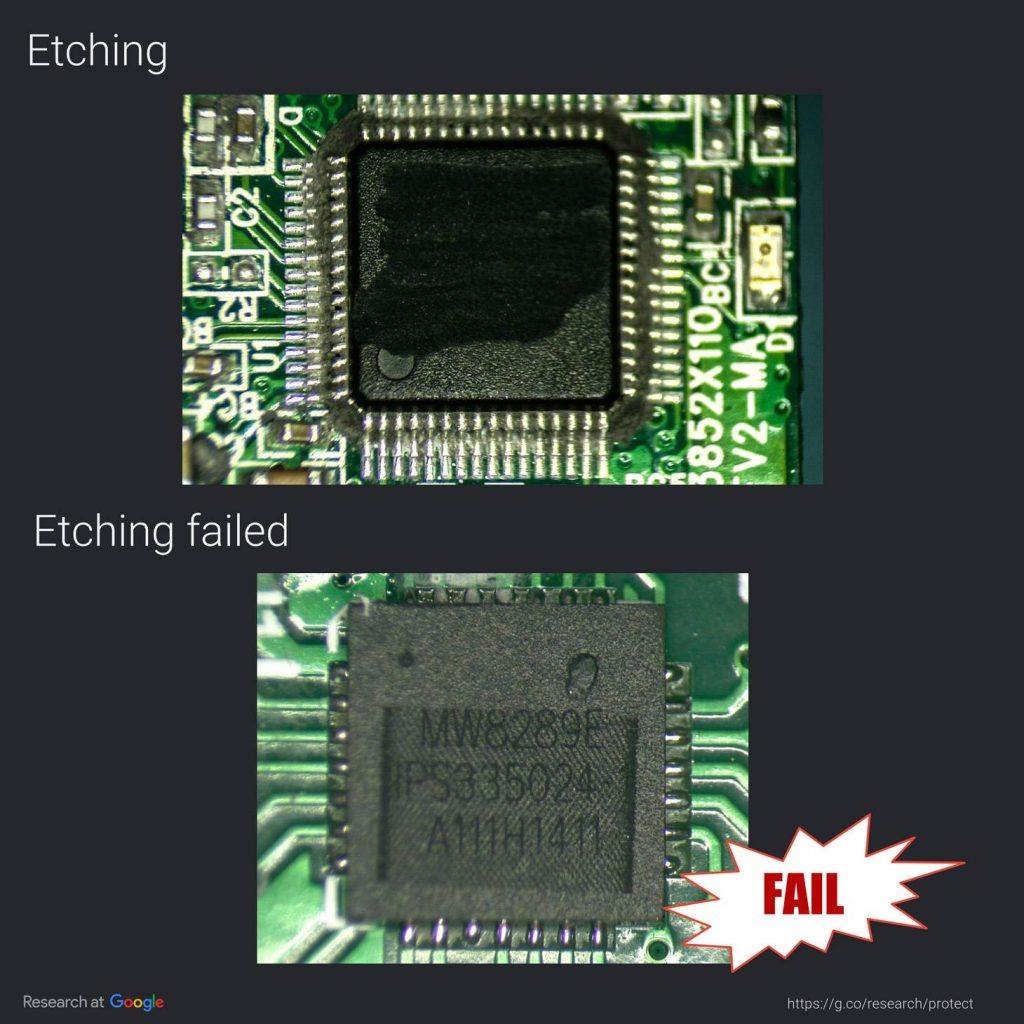

Після того, як атакуючі отримали доступ до електронної начинки, вони в першу чергу будуть шукати маркування на чіпах. Це потрібно для того, щоб знайти документацію та технічні характеристики компонентів - і потім досліджувати подальші можливості для проведення атаки.

Якщо виробник акуратно видалив з мікросхем все назви моделей, серійні номери та іншу інформацію, то перед зловмисниками по суті виявляється чорний ящик - їм доведеться проводити більш складні дослідження для того, щоб з'ясувати, як накопичувач можна зламати.

Але іноді стираючи маркування з мікросхем, виробники не видаляють її до кінця.

Заміна прошивки накопичувача на модифіковану версію, що дозволяє зломщикові обійти захист - це трудомісткий процес. Однак досвідчені зловмисники, які мають великими ресурсами можуть це зробити. Ще гірше те, що атаку такого типу можна відтворити: якщо вже атакуючі розібралися, як можна замінити прошивку на власну, у них з'являється можливість зламати будь-який накопичувач тієї ж моделі.

TEMPEST-атака дозволяє зловмисникові «підглянути» за тим, що відбувається всередині пристрою, вловлюючи його електромагнітне випромінювання. Дана атака складна в реалізації та, швидше за все, не так вже й часто застосовується на практиці - по крайней мере, проти звичайних людей і організацій. Однак тим, хто потребує захисту від хакерів, яких спонсорує та чи інша держава, слід використовувати USB-накопичувачі, екрановані мідною фольгою - це надійна і порівняно недорогий захист від TEMPEST-атак.

Чи не кожен зловмисник буде займатися виготовленням підроблених USB-накопичувачів. Але знову ж таки - хакери, які працюють на державу, можуть це зробити. Тому, якщо ви хочете захистити ваші секретні дані від шпигунства високого рівня, то вам, напевно, краще віддати перевагу USB-накопичувачів, в яких при розробці була передбачена захист від підробок.

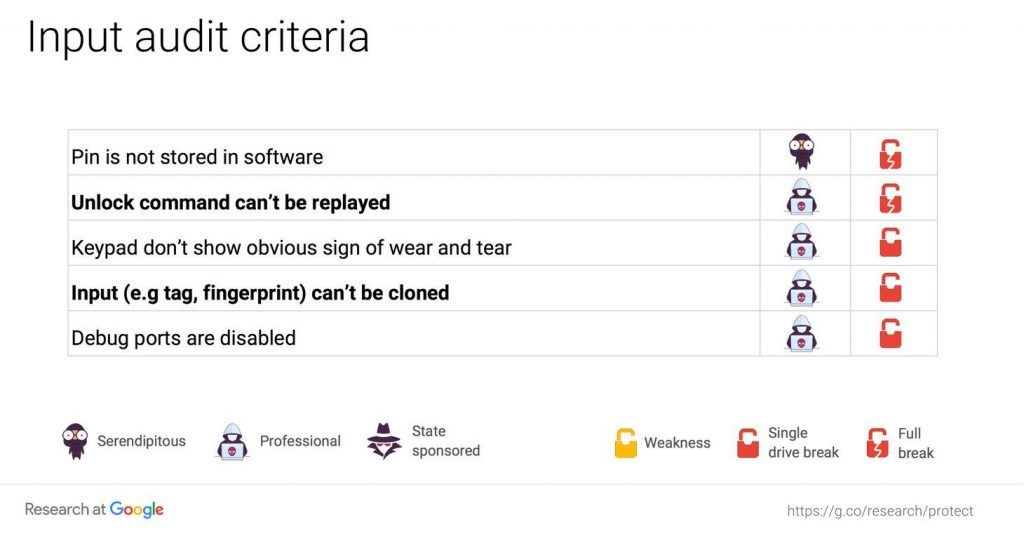

аутентифікація

Ще одна категорія можливих проблем пов'язана із захистом тієї частини USB-накопичувача, яка відповідає за аутентифікацію і розблокування пристрою. По-перше, злом системи аутентифікації на порядок простіше злому флеш-пам'яті на апаратному рівні або злому алгоритму шифрування. По-друге, існує висока ймовірність того, що виробник допустив помилки саме в цьому місці. Отже, аутентифікація є, мабуть, першочерговою метою для атаки - після того як зловмисник ретельно вивчить пристрій.

Існує чотири способи аутентифікації користувача: за допомогою міні-клавіатури для введення ПІН-коду, бездротового токена, відбитка пальця або програмного введення ПІН-коду. Жоден з них не є ідеальним.

Перша помилка, яку може допустити виробник - це зберігання ПІН-коду в програмному вигляді. Навіть не найдосвідченіший зловмисник може з'ясувати, як витягти цей код, і таким чином зламати не одне конкретне пристрій, а отримати доступ до будь-якого пристрою з даного модельного ряду.

У деяких випадках програмне забезпечення може мати уразливості, якими можна скористатися при атаках повторного відтворення. Так, наприклад, були зламані накопичувачі дослідниками з німецької компанії SySS зламали в 2009 році . Вони, до речі, теж були сертифіковані за FIPS.

У клавіатур для введення ПІН-коду є та ж проблема, що і у кнопкових кодових замків: по зносу часто натискаються кнопок можна дізнатися можливі комбінації для розблокування накопичувача.

З бездротовими токенами справи йдуть ще гірше - їх можна клонувати з допомогою не самого складного пристрою. Додаткова неприємність полягає в тому, що розблокування USB-накопичувача за допомогою клонованого токена не залишає ніяких слідів - для пристрою він не менш легітимний, ніж справжній токен. Так що ви навіть не запідозрили, що хтось отримав доступ до ваших даних.

Під час доповіді на Black Hat дослідники продемонстрували, наскільки легко клонувати безконтактний токен, який використовується в одному з «захищених» накопичувачів:

Використання автентифікації за відбитками пальців може здатися надійним способом. Але в реальності рівень захисту далекий від досконалості. Існують різні способи клонувати відбитки пальців, і деякі з них навіть не вимагають фізичного контакту. На першому етапі атакуючий робить фотографію відбитка пальця, хороша дзеркальна камера з потужною оптикою дозволяє зробити це з великої відстані. Залишається лише виготовити підроблений відбиток, роздрукувавши його на звичайному струменевому принтері, заправленим спеціальними струмопровідними чорнилом. Як це завжди і буває з біометрією, ситуація ускладнюється тим, що свої паролі ви можете поміняти, а ось відбитки пальців - немає.

Втім, буває і так, що атакуючим навіть не доведеться зв'язуватися з підробкою відбитка пальця. Як продемонстрували дослідники, в ряді випадків накопичувач зі сканером відбитків пальців можна розблокувати набагато простіше.

Бурштейн і його колеги виявили «захищений» USB-накопичувач зі сканером відбитків пальців, який виявився вразливий до атак повторного відтворення. Після того, як датчик цього накопичувача сканує і розпізнає легітимний відбиток пальця, він відправляє у відкритому вигляді команду на розблокування в контролер накопичувача.

Друга помилка цього ж виробника полягає в тому, що він залишив робочий оцінний порт на друкованій платі пристрою. За допомогою цього порту дослідники змогли перехопити команду на розблокування і таким чином отримали можливість відтворювати її на будь-якому накопичувачі даного модельного ряду.

Ці способи злому можуть здатися складними, але не варто помилятися: якщо досвідченому зловмисникові потрібні ваші файли, він ними неодмінно скористається. Якщо ж ви хочете захистити свою секретну інформацію від спеціально підготовлених професіоналів, які володіють великим обсягом ресурсів і підтримкою державних агентств, то вам точно не варто нехтувати уразливими, про які було написано раніше.

контролер

Тепер розглянемо USB-контролер і криптографічний контролер накопичувача. Для початку варто бути впевненим в тому, що накопичувач не можна зламати за допомогою атаки повним перебором. Деякі накопичувачі саме так і зламуються. Наприклад, той накопичувач, безконтактну мітку для якого вдалося клонувати дослідникам, заодно виявився вразливий і до атак перебором.

Щоб дані, що зберігаються на захищеному накопичувачі, були захищені від атаки перебором, пристрій має «самознищуватися» після певної кількості невдалих спроб аутентифікації. В ідеалі, при «самознищення» ключ шифрування і дані в пам'яті накопичувача повинні бути безповоротно видалені - так, щоб їх не можна було відновити.

Також не зайвим буде миттєво блокувати пристрій після його відключення від USB-порту, після певного періоду відсутності активності і скидання USB-з'єднання.

Крім того, слід переконатися, що паролі, PIN-коди і ключі шифрування неможливо вимагати від контролера накопичувача за допомогою якої-небудь «чарівної» команди. Здавалося б, це очевидно, але саме таку вразливість Бурштейн, Піко і Одбер виявили ще в одному з пристроїв під час свого дослідження - їм вдалося запросити у контролера накопичувача майстер-пароль і за допомогою цього пароля створити нового користувача, отримавши при цьому доступ до всіх файлів, що знаходяться на накопичувачі.

Даний спосіб атаки дозволяє навіть не найдосвідченішим хакерам, які мають мінімальним набором ресурсів, розблокувати будь-накопичувач цієї моделі. Треба просто знати потрібну команду - а інтернет творить чудеса при пошуку інформації.

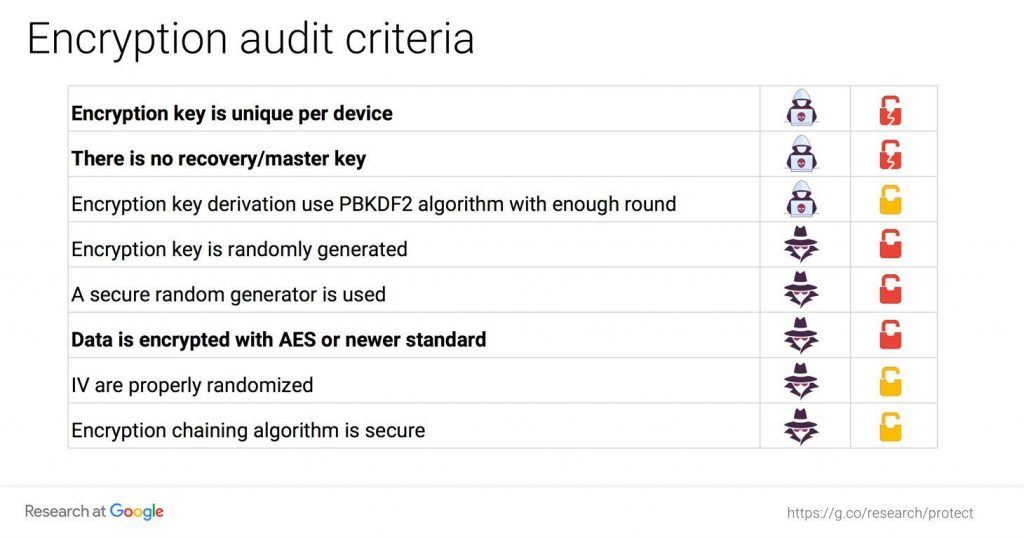

шифрування

Очевидно, що шифрування є ключовим фактором для захисту даних на зашифрованих USB-пристроях. Хороша новина в тому, що зловмисник, що не володіє достатніми ресурсами, навряд чи вирішить скористатися цим вектором. На щастя, сучасні зашифровані накопичувачі в більшості випадків використовують алгоритми шифрування, які важко зламати, навіть якщо виробник не все зробив правильно.

Погана новина полягає в тому, що досить складно упевнитися, реалізовано шифрування як слід.

Перш за все, для забезпечення захисту пристрій повинен підтримувати стандарт шифрування AES або новіший - на жаль, це не завжди так. Під час свого дослідження Бурштейн і його колеги зіткнулися з кількома накопичувачами, які використовували застарілі алгоритми шифрування, такі як RC4 і RSA-512. Можливість злому цих криптосистем вже доведена (хоч все ще потребує значних ресурсів).

Серед інших аспектів можна назвати генерацію випадкового ключа шифрування, використання надійного генератора випадкових чисел для ключа і так званих сінхропосилок, вибір безпечного алгоритму для зчеплення блоків і так далі. Однак все це відноситься в основному до тих, кому необхідний захист від шпигунства на державному рівні.

Як підкреслюють дослідники, криптографічний «магія» реалізується в апаратної частини, що ускладнює вивчення системи шифрування і пошук вразливостей накопичувача. Тому більш повне розкриття інформації по цій проблемі з боку виробників було б дуже корисним.

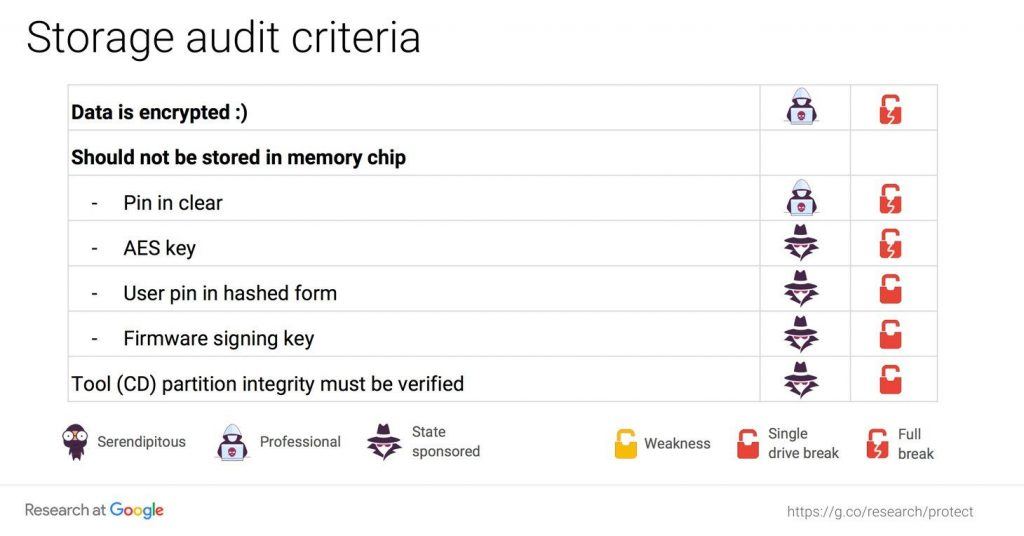

зберігання

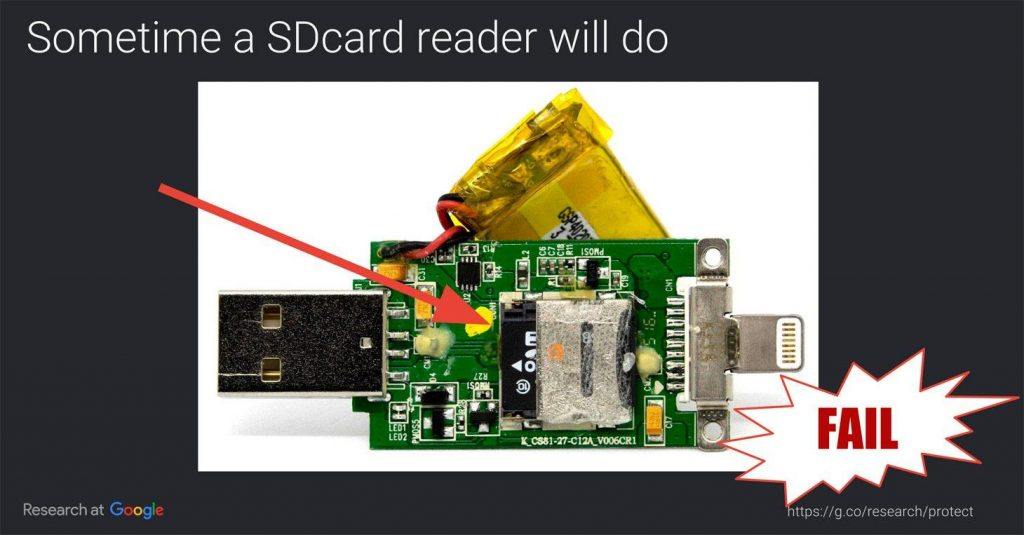

Остання категорія можливих векторів атаки - це пряме зчитування даних з флеш-пам'яті. На перший погляд це може здатися важким, так як зловмисникові необхідно спочатку обережно витягти мікросхему пам'яті з друкованої плати накопичувача, а потім підключити цю мікросхему до пристрою читання. Але треба зауважити, що в деяких випадках виробники накопичувачів значно спрощують атакуючому цей процес, використовуючи замість розпаяного на платі чіпа флеш-пам'яті звичайну карту microSD.

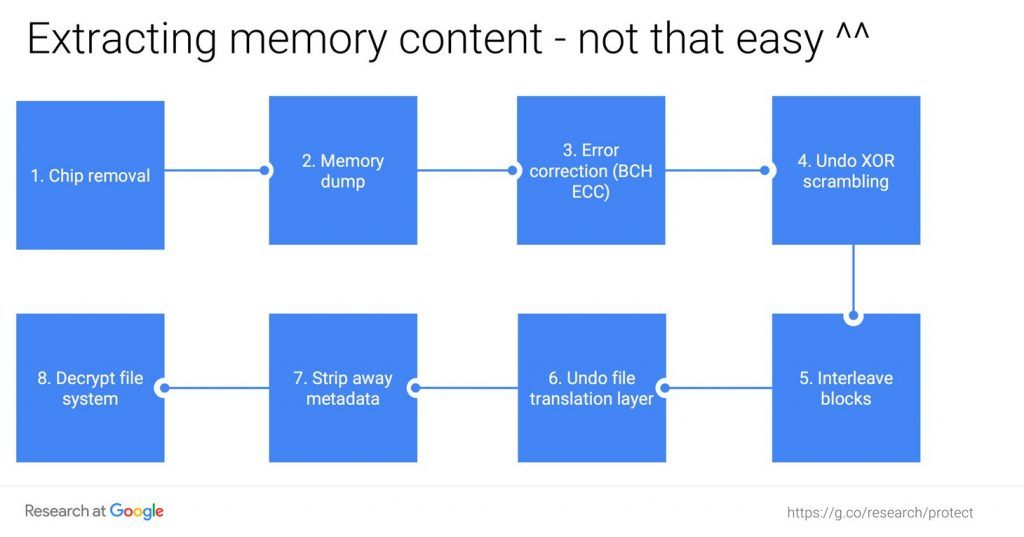

Насправді наступний крок трохи складніше: необхідно якось витягти інформацію з мікросхеми флеш-пам'яті. На апаратному рівні флеш не зберігає дані у вигляді простих і зручних файлів, і зловмиснику доведеться чимало попотіти, щоб перетворити дамп пам'яті в дані.

Проте тут є чимало місць, де виробник може зробити небезпечну помилку. Наприклад, зберегти ПІН-код в пам'яті у відкритому вигляді. Інші дії, які призводять до появи вразливостей, включають в себе зберігання ключа шифрування, хешу ПІН-коду або ключа підпису прошивки в самій мікросхемі пам'яті. Втім, це знову-таки проблеми з розряду тих, що повинні турбувати тільки тих, хто перебуває під загрозою шпигунства високого рівня.

Бурштейн і його колеги говорять, що вони тільки почали працювати над отриманням корисних даних безпосередньо з пам'яті - і пропонують приєднуватися до дослідження.

Те саме можна сказати до всього проекту в цілому: дослідники закликають приєднуватися до проекту всім, хто хоче внести свій вклад в розвиток всеохоплюючої методології аудиту захищених USB-накопичувачів і в тестування як можна більшої кількості моделей накопичувачів.

Побажаємо їм в цьому успіху - проект дійсно вартий. Однак створення методології і тестування потребують чималого часу. Що ж можна зробити прямо зараз для захисту інформації, що зберігається на «захищених» USB-накопичувачах, раз ніхто не може бути впевнений в тому, що ці накопичувачі дійсно захищені від атак? Кращий варіант - шифрувати дані самостійно перед тим, як записати їх на накопичувач.

Наприклад, в нашому рішення Kaspersky Endpoint Security для бізнесу є функція шифрування даних за допомогою алгоритму AES. Працює це дуже просто і зручно: при необхідності передати конфіденційні дані, ви просто ставите їх в зашифрований саморозпаковується, захищений паролем. Згодом файли можна розшифрувати на будь-якому комп'ютері, навіть якщо на ньому не встановлено один з наших продуктів - досить ввести правильний пароль.

Малозначні дані ж не будуть шифрувати, вірно?Що ще?

Що ж можна зробити прямо зараз для захисту інформації, що зберігається на «захищених» USB-накопичувачах, раз ніхто не може бути впевнений в тому, що ці накопичувачі дійсно захищені від атак?