Статистика атак на веб-додатки: підсумки 2017 року

- зміст Тренди і прогнози

- Державні установи

- Банки і електронні торгові майданчики

- Охорона здоров'я

- Освіта

- Енергетика і промисловість

- Інформаційні технології

- Статистика атак на веб-додатки

- джерела атак

- Статистика по галузям

- Державні установи

- Банки і електронні торгові майданчики

- Охорона здоров'я

- Освіта

- Енергетика і промисловість

- Інформаційні технології

- Висновок

зміст Тренди і прогнози

Протягом 2017 роки ми публікували квартальні звіти, присвячені атакам на веб-додатки. У поточному огляді ми коротко підведемо підсумки 2017 року і розповімо про прогнози на 2018 рік.

Державні установи

Дедалі популярнішими стають атаки, в тому числі і цільові, в ході яких в якості первинного джерела зараження робочих станцій користувачів використовуються ресурси сторонньої компанії. До таких ресурсів, в першу чергу, відносяться офіційні сайти державних органів, які мають високий рівень довіри серед відвідувачів, а отже, привабливі для зловмисників.

Державні сайти завжди знаходяться під увагою ЗМІ, тому злочинці часто використовують їх для дефейса, щоб привернути до себе увагу.

У 2017 році ми бачили успішні спроби вплинути на політичну обстановку шляхом проведення кібератак. У Росії на початку 2018 року мішенню хакерів стали веб-ресурси, пов'язані з проведенням президентських виборів. Ми також очікуємо хвилю атак на сайти, що мають відношення до головної спортивної події країни - фінальної частини чемпіонату світу з футболу.

Банки і електронні торгові майданчики

Атаки на користувачів все ще залишаються найпоширенішими для веб-додатків фінансової сфери: зловмисників приваблює можливість отримання вигоди за рахунок клієнтів онлайн-банків або різних платіжних систем. Крім того, веб-додатки - найбільш уразлива ланка в системі захисту самих банків, тому злочинці продовжать атакувати банківські сайти з метою проникнення у внутрішню інфраструктуру і крадіжки грошей через банківські системи.

Сплеск популярності криптовалюта і ICO, який припав на 2017 рік, не обійшла стороною і хакерів, активно використовували уразливості веб-додатків при атаках на ICO і кріптовалютние біржі. Малоймовірно, що в майбутньому році злочинці відмовляться від такого простого способу заробітку.

Охорона здоров'я

Атаки в сфері охорони здоров'я націлені насамперед на отримання доступу до даних пацієнтів для подальшого вимагання або продажу на чорному ринку. Крім того, сайти медичних установ, як і державні, використовуються для зараження комп'ютерів відвідувачів шкідливими програмами, наприклад призначеними для Майнінг криптовалюта. Захист таких сайтів зазвичай знаходиться на відносно низькому рівні, що полегшує зловмисникам завдання і провокує збільшення числа атак.

Освіта

З впровадженням інформаційних систем в освітні процеси у недобросовісних учнів з'являються нові можливості виправити свою успішність - шляхом злому електронних журналів, отримання матеріалів іспитів, внесення змін до наказів про зарахування до вищого навчального закладу та ін. В минулому році ми вже бачили приклади подібних атак і очікуємо зростання їх числа в майбутньому.

Енергетика і промисловість

У сфері енергетики та промисловості ми фіксували порівняно малу кількість атак на веб-додатки, проте вони становлять особливу небезпеку, оскільки характер атак говорить про високу кваліфікацію злочинців і ретельно сплановані дії. Ми очікуємо збільшення інтересу зловмисників до цих галузей, що може виражатися не стільки в кількісному зростанні, скільки у використанні більш складних технік атак, виявити які стане набагато важче.

Інформаційні технології

Найбільше число атак довелося на веб-додатки компаній зі сфери IT. Подібні атаки набирають популярність, оскільки дозволяють порушникам використовувати довірені веб-ресурси в якості бази для розміщення свого шкідливого ПО або проводити інші атаки відносно клієнтів компанії. Ми прогнозуємо, що зловмисники будуть все частіше вдаватися до такого способу поширення шкідливого ПЗ в масових і цільових кібератаки.

Статистика атак на веб-додатки

типи атак

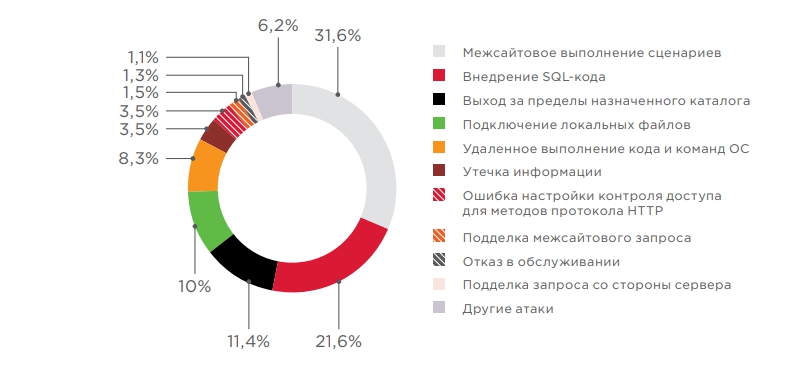

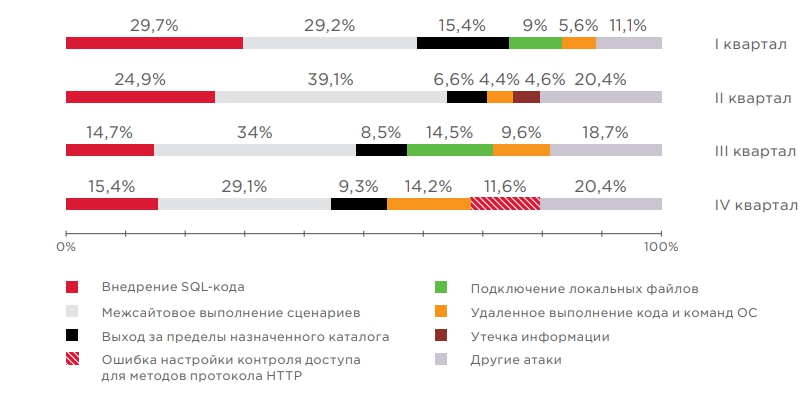

Протягом всього 2017 року п'ятірка найпоширеніших атак незначно змінювалася від кварталу до кварталу. Серед найбільш популярних можна відзначити атаки, спрямовані на користувачів веб-додатків, зокрема атаку «міжсайтовий виконання сценаріїв», яка склала майже третину від загального числа, і атаки, за допомогою яких можна отримати доступ до даних або виконати команди на сервері, - « SQL ін'єкція »,« Вихід за межі призначеного каталогу »,« Підключення локальних файлів »,« Віддалене виконання коду і команд ОС ».

Топ-10 атак на веб-додатки  Зміни в топ-5 атак протягом року

Зміни в топ-5 атак протягом року

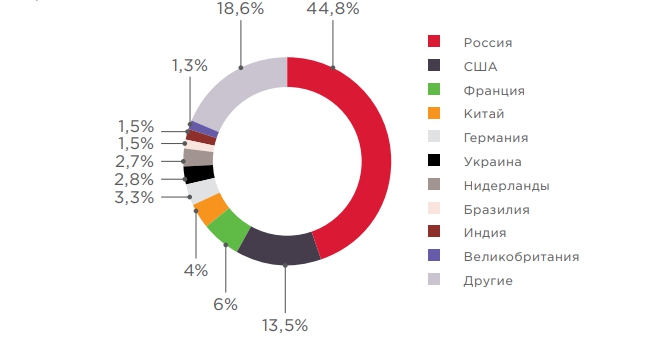

джерела атак

Виявлені атаки здійснювалися переважно з російських IP-адрес. Це пов'язано з тим, що велика частина пілотних проектів проводилась для російських компаній. У п'ятірку джерел атак також увійшли США, Франція, Китай і Німеччина.

Джерела атак на веб-додатки

Статистика по галузям

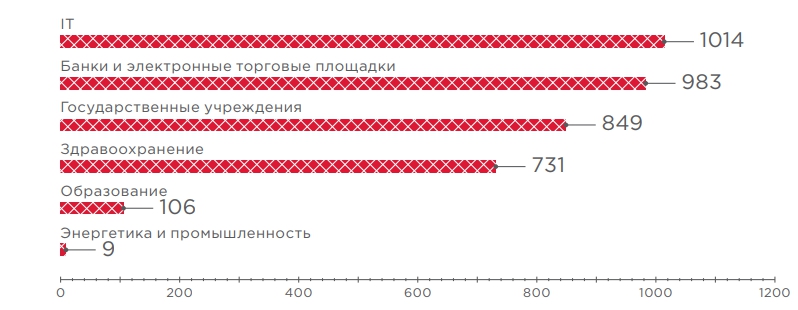

Середня кількість атак по галузям

У 2017 році найбільша кількість атак в день - більше 900 - відбувалося на веб-додатки IT-компаній і фінансових організацій (банків і електронних торгових майданчиків). Зловмисників приваблює можливість отримати пряму фінансову вигоду від компрометації банківських систем або в результаті атак на користувачів. Атаки на сферу IT можуть бути пов'язані з тим, що будь-яка організація в тій чи іншій мірі користується послугами зовнішніх підрядників для підтримки своїх бізнес-процесів, підтримки внутрішньої інфраструктури або зовнішніх ресурсів. Доступ до IT-компанії може відкрити зловмисникові можливість проникнути в інфраструктуру безлічі компаній-клієнтів. Так, в минулому році масштабна кібератака з використанням шифрувальника NotPetya почалася зі злому компанії, що займається розробкою бухгалтерського ПО.

Сайти державних організацій і установ охорони здоров'я також викликали інтерес зловмисників. Протягом року ми спостерігали множинні зломи державних сайтів як в політичних цілях, так і з метою зараження шкідливим ПЗ комп'ютерів звичайних користувачів. У сфері охорони здоров'я резонансними виявилися випадки витоку інформації про пацієнтів і вимагання грошей за видалення даних.

Значно рідше зловмисники атакували сайти освітніх установ. Таким шляхом складно отримати більший прибуток, тому найчастіше винними в атаках виявляються учні, які намагаються виправити свої оцінки в електронних системах або отримати доступ до екзаменаційних матеріалами.

Найбільш нечисленними виявилися атаки на промислові та енергетичні підприємства - всього 9 атак в день на одну компанію. Метою таких атак головним чином є доступ до корпоративної мережі, а злочинці, які проводять їх, мають високу кваліфікацію, тому ретельно продумують свої дії і намагаються діяти максимально непомітно, щоб служби безпеки не виявили ознаки цілеспрямованої атаки на ранньому етапі.

Середнє число атак в день на веб-додатки однієї компанії

Розглянемо, які атаки були найбільш поширеними в окремих галузях і які зміни відбувалися протягом 2017 року.

Державні установи

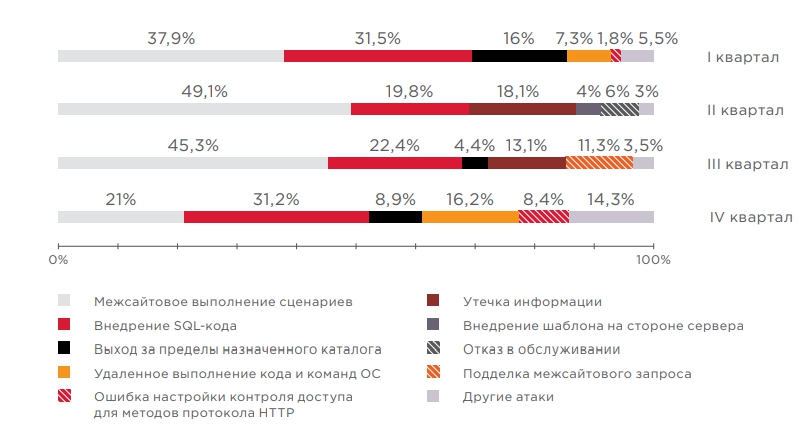

Для державних установ протягом усього року найбільш актуальними були атаки «міжсайтовий виконання сценаріїв» і «SQL ін'єкція», що складали в сукупності більше половини всіх атак. Високий відсоток атак, спрямованих на користувачів, ймовірно, пов'язаний з двома факторами. По-перше, серед відвідувачів державних порталів висока частка людей, що не володіють глибокими знаннями про інформаційну безпеку, і зловмисники можуть легко заразити їх комп'ютери шкідливим ПЗ. По-друге, ці сайти можуть бути проміжною ланкою в цільової атаці на іншу компанію, співробітники якої відвідують офіційний сайт державного органу для вирішення робочих питань. В результаті комп'ютер користувача може бути заражений з метою подолання мережевого периметра і проникнення в інфраструктуру. На початку року було виявлено масштабна кампанія , В ході якої зловмисники впроваджували на сайти посольств та інших відомств скрипт, що заражає пристрої відвідувачів шпигунським ПО, а пізніше з цією ж метою було зламаний сайт Національної ради США по зовнішній торгівлі.

Атаки на веб-ресурси державних структур відбуваються і з політичними цілями. Так, наприклад, в Росії в 2018 році мішенню хакерів стали ресурси, пов'язані з президентськими виборами. Державні сайти можуть використовуватися для розміщення провокаційних матеріалів у ході інформаційної війни: публікація неправдивих новин, наприклад, на офіційному сайті міністерства закордонних справ може спровокувати дипломатичний скандал і ускладнити зовнішньополітичну обстановку. Схожа атака п роізошла в 2017 році в Катарі: злочинці розмістили сфабриковані висловлювання еміра, що викликало різке погіршення дипломатичних відносин з іншими країнами.

Топ-5 атак на веб-додатки держустанов

Банки і електронні торгові майданчики

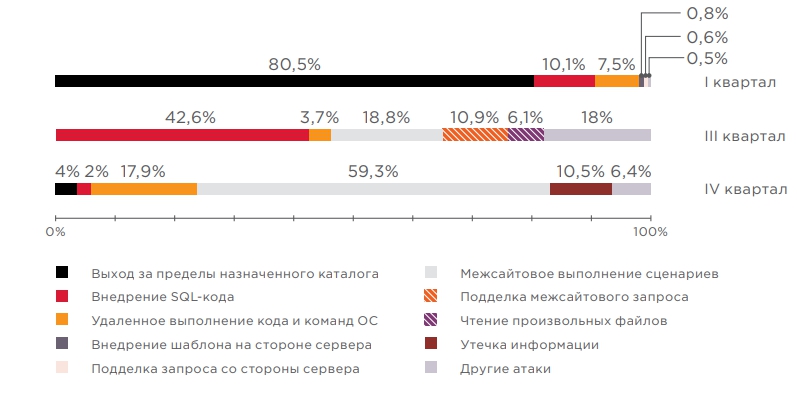

Протягом року на веб-додатки банків проводилися атаки, метою яких було виконання команд на сервері додатка ( «SQL ін'єкція», «Віддалене виконання коду і команд ОС»). Таким чином зловмисники намагалися виявити недоліки захисту мережевого периметра, а як ми знаємо з результатів досліджень, саме уразливості веб-додатків були єдиним вектором проникнення у внутрішню мережу банків під час робіт з тестування на проникнення. У четвертому кварталі різко зросла кількість атак на клієнтів банків «міжсайтовий виконання сценаріїв»: це може бути пов'язано з тим, що в кінці року користувачі здійснюють більше операцій.

Топ-5 атак на веб-додатки банків і електронні торгові майданчики

На 2017 рік припав зростання популярності криптовалюта і ICO (initial coin offering, первинне розміщення токенов), які негайно привернули увагу хакерів. Більшість атак на кріптовалютние біржі і майданчики для проведення ICO були пов'язані з недостатнім захистом веб-додатків, наприклад зломи проектів CoinDash і Enigma Project , В рамках яких злочинці підмінили на сайтах ICO адреси кріптовалютних гаманців.

Охорона здоров'я

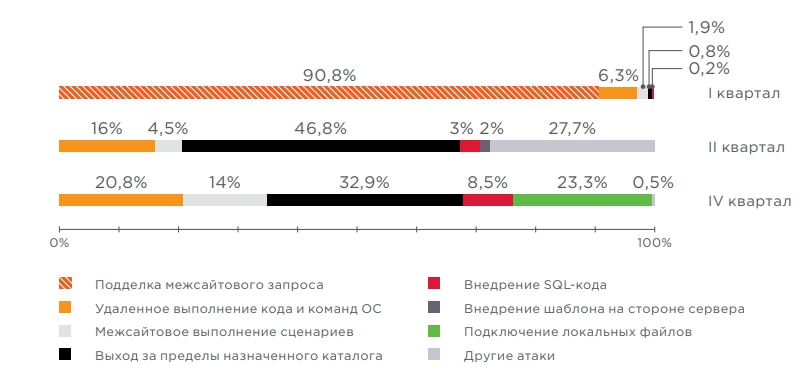

Зловмисники, атакуючі сайти в сфері охорони здоров'я, переслідували кілька цілей. Протягом року ми виявляли атаки, спрямовані на отримання контролю над сервером або доступу до даних. У минулому році в ЗМІ неодноразово з'являлася інформація про факти витоку даних про клієнтів медичних центрів, за якими слід було вимагання грошей з керівництва клінік і безпосередньо з пацієнтів. Наприклад, можна згадати інцидент в литовській клініці пластичної хірургії, коли хакери опублікували більше 25 000 інтимних фото пацієнтів до і після операцій. Попередньо хакери вимагали за видалення даних викуп в розмірі 344 000 євро у самої клініки і до 2000 євро - у окремих пацієнтів. У жовтні атаці піддалася клініка пластичної хірургії в Великобританії, в результаті чого хакери заволоділи фотографіями клієнтів, серед яких, як стало відомо, були знаменитості і високопоставлені особи.

Сайти медичних установ схожі з державними в тому плані, що рівень довіри до них серед населення високий, але користувачі в більшості своїй не мають знаннями в інформаційній безпеці, тому можуть не помітити підозрілу активність на своєму комп'ютері при відвідуванні таких ресурсів. Протягом всього періоду дослідження зловмисники проводили атаки, які дозволили б їм впровадити шкідливий код на сторінки сайту ( «міжсайтовий виконання сценаріїв», «Віддалене виконання коду і команд ОС», «SQL ін'єкція» та ін.), Щоб заразити комп'ютер користувача шкідливим ПЗ, спрямованим, зокрема, на викрадення банківських облікових записів або використання ресурсів процесора для видобутку криптовалюта. Наочний приклад - виявлення Майнера криптовалюта Monero на сайті електронної реєстратури міністерства охорони здоров'я Сахалінської області.

Топ-5 атак на веб-додатки в сфері охорони здоров'я

Освіта

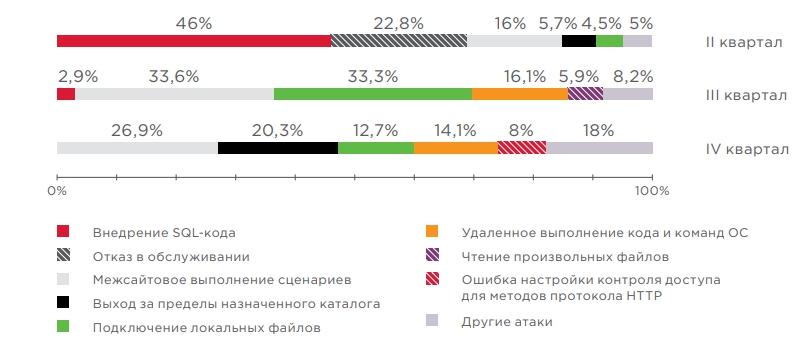

У другому півріччі в сфері освіти переважали атаки, спрямовані на отримання контролю над веб-додатком або сервером і на отримання даних, зокрема «Віддалене виконання коду і команд ОС», «Вихід за межі призначеного каталогу», «SQL ін'єкція». Атакуючими, як ми помітили, є найчастіше самі учні, які прагнуть поліпшити таким способом свою успішність. Вже стають відомі випадки злому електронних щоденників з цією метою, наприклад інцидент в школі Новосибірська, коли школяр протягом місяця виправляв оцінки себе і однокласникам. На результати, отримані в першому кварталі, ймовірно, вплинув невеликий обсяг вибірки.

Топ-5 атак на веб-додатки в сфері освіти

Енергетика і промисловість

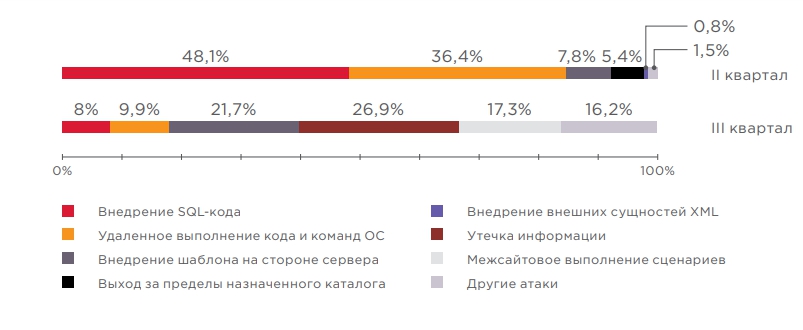

Дослідження для компаній зі сфери енергетики і промисловості проводилися в другому і третьому кварталах. За цей період були виявлені атаки, націлені в основному на виконання команд на сервері програми та частково на отримання інформації, яка може знадобитися для розвитку вектора атаки, - в тому числі «SQL ін'єкція», «Віддалене виконання коду і команд ОС», «Впровадження шаблону на стороні сервера». Метою злочинців в даному випадку є корпоративна (а потім і технологічна) мережу, отримання доступу до технічних компонентів. Порушення технологічних процесів можуть викликати аварію на виробництві та пошкодження дорогого обладнання, а отже, привести до витрат на відновлення промислової інфраструктури і недоотримання прибутку або до більш серйозних наслідків (екологічну катастрофу, людських жертв).

З 2018 року набув чинності федеральний закон «Про безпеку критичної інформаційної інфраструктури Російської Федерації», відповідно до якого до об'єктів критичної інфраструктури можуть бути, зокрема, віднесені інформаційні системи підприємств з промислової та енергетичної галузей. Організації, яким належать такі системи, повинні будуть прийняти комплекс заходів щодо забезпечення інформаційної безпеки, в тому числі провести інтеграцію в систему ГосСОПКА. Ухвалення цього закону свідчить про те, що уряд серйозно стурбований ризиками, пов'язаними з ростом числа кібератак на критичні інформаційні ресурси Росії.

Топ-5 атак на веб-додатки в сферах промисловості і енергетики по кварталам

Інформаційні технології

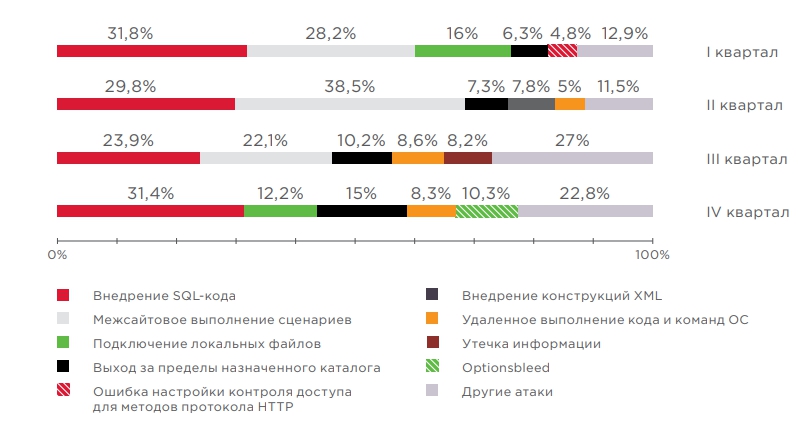

В IT-сфері протягом всіх чотирьох кварталів значну частину атак становило «SQL ін'єкція», також були поширені атаки «міжсайтовий виконання сценаріїв», «Підключення локальних файлів», «Вихід за межі призначеного каталогу» і «Віддалене виконання коду і команд ОС ». Атаки на IT-компанії ми перш за все пов'язуємо з частішають випадки компрометації ресурсів довірених джерел з метою широкого поширення шкідливого ПЗ. Наприклад, в червні 2017 пройшла кібератака за участю шифрувальника NotPetya. Злому піддалася компанія, яка розробляє бухгалтерське ПЗ, яке і стало джерелом масового зараження. Восени шкідливий код був виявлений і в популярній утиліті CCleaner на офіційному сайті виробника. Використання ресурсів відомої IT-компанії (постачальника мережевого устаткування, ПО або послуг) для розміщення свого шкідливого ПО або в якості керуючого сервера вигідно зловмисникам, оскільки з'єднання з IP-адресами цих компаній не викликають підозр у адміністраторів і служби безпеки. Крім цього, зловмисник може отримати інформацію, яка дозволить проводити атаки відносно клієнтів компанії, як приклад можна привести витік інформації з сервера Amazon Web Services.

В кінці року в топ-5 увійшла атака, яка експлуатує уразливість Optionsbleed ( CVE-2017-9798 ). Примітно, що перші спроби атак (в третьому кварталі) були зареєстровані за все через три години після публікації детальної інформації про цю уразливість: такий короткий інтервал практично не залишав можливості вжити заходів для її усунення.

Топ-5 атак на веб-Додатки IT-компаний

Висновок

За підсумками 2017 роки ми бачимо, що зловмисники активно атакують веб-додатки, переслідуючи при цьому різні цілі: пряму крадіжку грошових коштів, отримання фінансової вигоди шляхом вимагання, проникнення у внутрішню інфраструктуру, політичні цілі, шпигунство та ін. Будь-яке веб-додаток, навіть яка не є безпосередньою метою кіберзлочинців, може піддатися атаці. Веб-ресурси, власники яких не надають великого значення забезпеченню інформаційної безпеки, легко можуть стати знаряддям зловмисників в масової або цільової кібератаці.

Для забезпечення максимального захисту веб-додатки слід проводити аналіз захищеності, включаючи аналіз вихідного коду, на всіх стадіях розробки, а також після введення в експлуатацію, з метою виявлення актуальних вразливостей. Крім цього, важливо регулярно оновлювати програмні компоненти веб-додатки. Проте і цих заходів захисту може виявитися недостатньо, оскільки зловмисники уважно стежать за публікаціями про нові вразливості і намагаються експлуатувати їх в найкоротший час. За наших даними, мінімальний проміжок між публікацією деталей уразливості і першими спробами її експлуатації становив в минулому році всього три години, а значить, розробники ПЗ не завжди мають можливість вчасно вжити заходів щодо усунення вразливості і випуску оновлень. Тому, щоб ефективно протистояти злочинцям, необхідно використовувати додаткові превентивні заходи захисту, такі як міжмережевий екран рівня додатків (web application firewall), для своєчасного виявлення і запобігання атак на веб-ресурси. Брандмауер повинен не тільки забезпечувати протидію відомим атакам на рівні додатку та бізнес-логіки, а й виявляти експлуатацію вразливостей нульового дня, запобігати атакам на користувачів, аналізувати і зіставляти безліч подій для виявлення ланцюжків атак, що можливо тільки при використанні інноваційних технологій нормалізації, евристичного і поведінкового аналізу і самонавчання. Корисною функцією буде також взаємодія з зовнішніми системами збору і аналізу подій (SIEM) і оповіщення засобів захисту від DDoS мережевого рівня. Зазначені заходи дозволять своєчасно зупиняти зловмисників.

завантажити PDF