Dr.Web - бібліотека безкоштовних утиліт

17 березня 2016 року

Багато сучасних Android-троянці призначені для показу нав'язливої реклами, а також установки всілякого ПО на мобільні пристрої. З їх допомогою вирусописатели отримують непоганий прибуток, тому не дивно, що число подібних шкідливих програм зростає. Один з таких троянців, досліджений в березні фахівцями «Доктор Веб», був знайдений в прошивках близько 40 Android-пристроїв. Крім того, він був виявлений і в декількох додатках від відомих компаній.

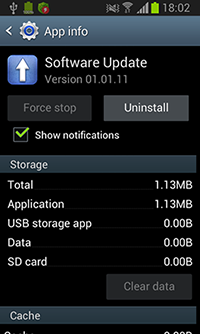

Троянець, який отримав ім'я Android.Gmobi.1 , Являє собою спеціалізований програмний пакет (SDK-платформу), який розширює функціональні можливості Android-додатків і використовується як виробниками мобільних пристроїв, так і розробниками ПЗ. Зокрема, цей модуль призначений для дистанційного оновлення операційної системи, збору аналітичних даних, показу різних повідомлень (в тому числі реклами) і здійснення мобільних платежів. Однак незважаючи на гадану безневинно, Android.Gmobi.1 багато в чому поводиться як типовий троянець, тому що містять його програми детектируются антивірусними продуктами Dr.Web для Android як шкідливі. На поточний момент фахівці компанії «Доктор Веб» виявили цей SDK в передбаченому системному ПО майже 40 популярних мобільних пристроїв, а також в додатках TrendMicro Dr.Safety, TrendMicro Dr.Booster і Asus WebStorage, які доступні для завантаження в каталозі Google Play. Всі постраждалі компанії вже оповіщені про виниклу проблему і займаються її вирішенням. Так, останні офіційні версії програм TrendMicro Dr.Safety і TrendMicro Dr.Booster вже не містять цього троянця.

Android.Gmobi.1 має кілька модифікацій, які об'єднує загальний функціонал - збір і відправка на віддалений вузол конфіденційної інформації. Наприклад, версії троянця, які вбудовані в додатки TrendMicro Dr.Safety і TrendMicro Dr.Booster, мають тільки зазначену шпигунську функцію, в той час як модифікація, що виявляється в прошивках мобільних пристроїв, є найбільш «просунутої». Про неї ми і розповімо детальніше.

При кожному підключенні до Інтернету або включенні екрану зараженого смартфона або планшета (якщо перед цим екран був вимкнений більше хвилини) Android.Gmobi.1 збирає і відправляє на керуючий сервер цілий ряд конфіденційних даних, таких як:

- email-адреси користувача;

- наявність роумінгу;

- поточні географічні координати на основі даних супутників GPS або інформації мобільної мережі;

- детальну технічну інформацію про пристрій;

- країну перебування користувача;

- наявність встановленої програми Google Play.

У відповідь троянець отримує від сервера конфігураційний файл у форматі JSON (JavaScript Object Notation), який може містити наступні керуючі команди:

- зберегти в базу даних інформацію про рекламу, яку необхідно показати користувачеві;

- створити рекламний ярлик на робочому столі;

- показати повідомлення з рекламою;

- показати повідомлення, натискання на яке призведе до запуску вже встановленого на пристрої додатки;

- завантажити і встановити apk-файли з використанням стандартного системного діалогу або приховано від користувача, якщо для цього є відповідні права.

Далі відповідно до отриманих командами шкідлива програма приступає до безпосереднього виконання своєї основної шкідливої функції - показу реклами, а також інших дій, націлених на отримання прибутку. Зокрема, троянець може продемонструвати рекламу наступних типів:

- реклама в панелі повідомлень;

- реклама у вигляді діалогового вікна;

- реклама у вигляді інтерактивних діалогових вікон - при натисканні кнопки підтвердження відбувається відправка СМС (при цьому вона виконується тільки в тому випадку, якщо у додатки, в який вбудований шкідливий SDK, є на це відповідні права);

- рекламний банер поверх вікон інших додатків і графічного інтерфейсу ОС;

- відкриття заданої сторінки в веб-браузері або в додатку Google Play.

Крім того, Android.Gmobi.1 здатний автоматично запускати програми, вже встановлені на пристрої, а також завантажувати додатки за вказаними зловмисниками посиланнях, тим самим «накручуючи» їх популярність.

На даний момент всі відомі модифікації цього троянця успішно детектируются і знешкоджуються антивірусними продуктами Dr.Web для Android тільки в тих випадках, якщо вони знаходяться не в системних каталогах ОС. якщо Android.Gmobi.1 був виявлений в прошивці зараженого мобільного пристрою, його видалення звичайними засобами не представляється можливим, оскільки для цього антивірусу необхідна наявність root-повноважень. Однак навіть якщо необхідні права в системі є, видалення троянця може привести до порушення роботи зараженого смартфона або планшета, оскільки Android.Gmobi.1 може бути вбудований в критично важливе системне додаток. У цьому випадку необхідно звернутися до виробника мобільного пристрою і запитати у нього нову версію прошивки, в якій троянець буде відсутній.