"Доктор Веб": огляд вірусної активності за підсумками червня

- вірусна обстановка

- ботнети

- загроза місяці

- Чергова хвиля енкодерів

- Мобільні загрози

- Шкідливі файли, виявлені в поштовому трафіку в червні

Перший місяць літа виявився "жарким" в сфері інформаційної безпеки: не дивлячись на початок традиційного сезону відпусток кількість вірусних загроз аж ніяк не пішло на спад. На початку місяця вірусні аналітики "Доктор Веб" виявили нову версію небезпечного троянця, що загрожує серверам під управлінням ОС Linux, а вже до середині червня користувачів захлеснула чергова хвиля троянців-шифрувальників сімейства Trojan.Encoder. Також в минулому місяці було виявлено безліч нових загроз для мобільних пристроїв.

вірусна обстановка

Згідно зі статистичними даними, зібраними в червні 2013 року з використанням лечащей утиліти Dr.Web CureIt !, однією з найбільш актуальних загроз став троянець Trojan.Mods.2. На нього припадає 3,97% відсотків заражень комп'ютерів в минулому місяці. Ця шкідлива програма перенаправляє користувача на належні зловмисникам веб-сторінки, що вимагають у жертви ввести в спеціальне поле номер телефону і код підтвердження. Таким чином жертва виявляється підписаної на якусь "інформаційну послугу", за надання якої з її рахунку списується регулярна оплата.

Чи не занадто поступається йому в популярності і попередня модифікація даної загрози: Trojan.Mods.1 займає четверте місце з показником 1,45%, а трійку лідерів замикають Trojan.Hosts.6815 (2,94%) і Trojan.DownLoader9.19157 (1 , 92%). Десять найбільш поширених загроз, виявлених за допомогою лечащей утиліти Dr.Web CureIt! на комп'ютерах користувачів в червні 2013 року, перераховані в наведеній нижче таблиці:

ботнети

У червні 2013 року з'явилася нова версія бота Linux.Sshdkit, про який компанія "Доктор Веб" повідомляла в лютому 2013 року. За даними на 27 червня в бот-мережі, створеної зловмисниками з використанням попередньої версії троянця, налічується всього лише 42 активних бота, а протягом останніх 30 днів було зафіксовано лише 8 випадків зараження нових серверів, що працюють під управлінням операційної системи Linux.

У той же час продовжується зростання числа заражень файловим вірусом Win32.Rmnet.12. У першій з вірусних підмереж, керуючі сервера яких досліджуються фахівцями "Доктор Веб", на сьогоднішній день числиться 459 192 бота, в другій - 613 135. Графік реєстрації в обох подсетях ботнету знову інфікованих робочих станцій в червні 2013 року продемонстрований нижче:

Ботнет Win32.Rmnet.16 налічує зараз 4 674 активних бота (минулого місяця їх було 5 220), при цьому протягом місяця до мережі приєдналося всього лише 239 інфікованих комп'ютерів. Трохи скоротилося і кількість робочих станцій, на яких були виявлені шкідливі модулі, детектіруемих антивірусним ПЗ "Доктор Веб" як Trojan.Rmnet.19. У травні ця бот-мережу налічувало 20 235 інфікованих ПК, а за даними на 27 червня їх було вже 15 611. Сповільнилася і динаміка зростання ботнету, яку можна простежити на представленої нижче діаграмі. Якщо в травні на керуючому сервері зареєструвалося 8 447 знову інфікованих машин, то в період з 17 по 27 червня було зафіксовано всього лише 738 випадків зараження:

Трохи скоротилися і розміри ботнету, утвореного з використанням троянської програми BackDoor.Bulknet.739, про перехоплення контролю над одним з керівників серверів якої компанія "Доктор Веб" повідомила раніше. Якщо в травні дана мережа налічувала 17 242 інфікованих комп'ютера, то в кінці червня число активних ботів склало вже 16 024. Динаміку реєстрації на керуючому сервері знову інфікованих робочих станцій можна простежити на представленої нижче діаграмі:

Майже не змінилася кількість ботнету BackDoor.Dande, що складається з комп'ютерів фармацевтичних компаній і аптек, заражених однойменною Бекдор: зараз в одній з відомих фахівцям "Доктор Веб" підмереж їх кількість становить 1 209, зменшившись на 92 ПК в порівнянні з минулим місяцем, в іншій - 268 (на 63 комп'ютера менше, ніж в травні).

Також незначно скоротилася популяція Apple-сумісних комп'ютерів, інфікованих троянської програмою для Mac OS X BackDoor.Flashback.39, однак цей процес просувається не так швидко, як хотілося б. На 27 червня в ботнет BackDoor.Flashback.39 налічується 62 069 заражених "маків", що на 3 918 одиниць менше, ніж в травні.

загроза місяці

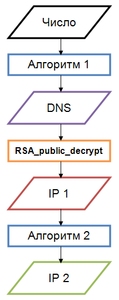

У червні сімейство шкідливих програм для ОС Linux поповнилося новою модифікацією трояна Linux.Sshdkit. Оновлена версія загрози, призначеної, як і її попередниця, для викрадення логінів і паролів на що працюють під управлінням платформи Linux серверах, отримала найменування Linux.Sshdkit.6. У даній версії Linux.Sshdkit зловмисники внесли ряд змін з метою утруднити перехоплення вірусними аналітиками вкрадених паролів. Так, автори вірусів змінили метод визначення адрес серверів, на які троянець передає крадену інформацію. Тепер для обчислення цільового сервера використовується спеціальна текстова запис, що містить дані, зашифровані RSA-ключем розміром 128 байт. Алгоритм генерації адреси командного сервера показаний на наведеній нижче ілюстрації.

Крім того, автори вірусів змінили алгоритм отримання троянцем команд: тепер для їх успішного виконання шкідливу програму передається спеціальний рядок, для якої перевіряється значення хеш-функції.

Чергова хвиля енкодерів

Троянці-шифрувальники стали справжнім лихом для користувачів персональних комп'ютерів: за останні три місяці в антивірусну лабораторію "Доктор Веб" надійшло близько 2 800 звернень у зв'язку з цими шкідливими програмами, а в червні загальна кількість запитів на лікування перевищило 700. Двома найбільш поширеними версіями енкодерів в перший літній місяць 2013 року стали Trojan.Encoder.94 і Trojan.Encoder.225. Поширюються вони переважно по електронній пошті: так, Trojan.Encoder.225 може потрапити в операційну систему за допомогою листа, що містить вкладення у вигляді документа RTF (але з розширенням .doc), що експлуатує уразливість Microsoft Office, а Trojan.Encoder.94 нерідко скачується на комп'ютер жертви з використанням бекдора BackDoor.Poison, який, в свою чергу, масово розсилається в листах з вкладеними файлами Порядок роботи з простроченою задолженностью.doc і ПОСТАНОВА АРБІТРАЖНОГО СУДА.exe.

Оскільки навантаження на вірусну лабораторію "Доктор Веб" останнім часом значно зросла, з 19 червня 2013 року допомога в розшифровці файлів виявляється тільки зареєстрованим користувачам продуктів компанії.

Мобільні загрози

Перший літній місяць цього року показав, що однією з головних небезпек для власників мобільних пристроїв, як і раніше залишається крадіжка різноманітної персональної інформації, такої як дані облікових записів, СМС-повідомлення, історія дзвінків і т. П. Для цього зловмисники застосовують як троянські програми, так і спеціалізоване шпигунське ПЗ, доступне на комерційній основі.

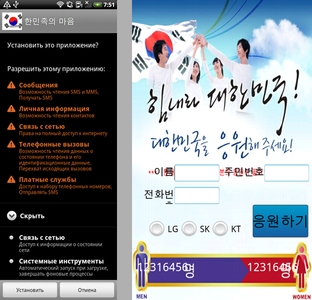

Найбільш помітною мобільного загрозою подібного роду на початку літа став троянець Android.Tempur.1.origin, призначений для крадіжки у південнокорейських користувачів Android різних конфіденційних відомостей, що включають їх банківські реквізити, інформацію про вхідні СМС-повідомленнях і здійснюються телефонні дзвінки. Ця шкідлива програма поширювалася кіберзлочинцями як в складі спеціальної програми-носія, детектируемой антивірусом Dr.Web як Android.MulDrop.8.origin, так і в якості самостійного apk-пакета. Троянець Android.Tempur.1.origin цікавий тим, що при установці на мобільний пристрій підміняв собою легітимні банківські додатки, імітував їх оригінальний інтерфейс і пропонував користувачам ввести персональну інформацію, яка потім разом з перехоплювати СМС і відомостями про телефонні переговори пересилалася на віддалений сервер.

Що ж стосується комерційних шпигунських програм, то серед виявлених в червні представників цього класу програм можна виділити чергові модифікації відомих Android-шпигунів Android.MobileSpy і Android.SpyBubble, нове сімейство Program.Highster, а також додатки Program.Stealthgenie і Program.Ownspy, що працюють на пристроях під управлінням BlackBerry і iOS відповідно. Варто зазначити, що успішне функціонування Program.Ownspy і аналогічних йому додатків можливо лише на пристроях з виконаною операцією jailbreak, т. Е. Мають доступ до файлової системи, тому основній масі власників мобільного "яблучної" продукції вони не страшні. Проте число користувачів зламаної операційної системи iOS дуже велике, тому для них подібні програми-шпигуни можуть представляти відчутну загрозу.

Троянці сімейства Android.SmsSend, що відправляють короткі повідомлення на преміум-номери і виконують підписку абонентського рахунку на платні послуги, також продовжують залишатися головним болем багатьох користувачів мобільних Android-пристроїв. Протягом місяця вірусна база Dr.Web поповнилася записами для кількох нових модифікацій цих шкідливих програм, а в другій половині червня фахівцями компанії був зафіксований факт поширення троянця Android.SmsSend.465.origin за допомогою рекламних повідомлень, що демонструються на одному з популярних новинних ресурсів.

При відвідуванні цього порталу з мобільного пристрою під керуванням ОС Android завантажується в браузері веб-сторінка демонструвала спеціальний банер, що пропонує встановити популярну гру, яка насправді була шкідливою програмою.

Шкідливі файли, виявлені в поштовому трафіку в червні

Шкідливі файли, виявлені в червні на комп'ютерах користувачів

Посилання по темі