Як перевірити, захищений ваш комп'ютер на Windows від Meltdown і Spectre

- Шукаємо уразливості Meltdown (CVE-2017-5754) і Spectre (CVE-2017-5753, CVE-2017-5715)

- Що робити, якщо уразливості виявлені

Початок 2018 року ознаменувався виявленням вразливостей в архітектурі процесорів Intel, AMD і ARM. Потенційні атаки з використанням цих вразливостей отримали назви Meltdown і Spectre. У ЗМІ проблему прозвали «чіпокаліпсісом», і багато експертів з комп'ютерної безпеки зійшлися на думці, що вона таїть в собі досить серйозну небезпеку. Але пересічному користувачеві досить складно розібратися, захищений чи його комп'ютер і які заходи необхідно вжити в першу чергу.

Шукаємо уразливості Meltdown (CVE-2017-5754) і Spectre (CVE-2017-5753, CVE-2017-5715)

Днями компанія Microsoft опублікувала інструкцію до запуску сценарію PowerShell, який дозволяє визначити присутність даних вразливостей на комп'ютері під керуванням Windows 10 і більш ранніх версій ОС. Користувачам Windows 7 в цьому випадку доведеться додатково встановити Windows Management Framework 5.1 , В складі якого вже є PowerShell. Сам процес перевірки - нескладний, але більшості користувачів буде незрозумілим. Тому роз'яснимо поетапно:

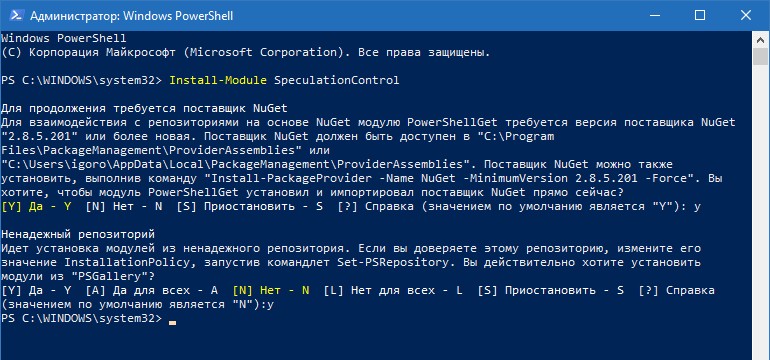

- Запускаємо PowerShell з правами Адміністратора. Для цього клацаємо правою кнопкою миші на «Пуск» і вибираємо «Windows PowerShell (Адміністратор)». У вікні вводимо команду Install-Module SpeculationControl. Якщо буде запропоновано встановити постачальника NuGet, погоджуємося.

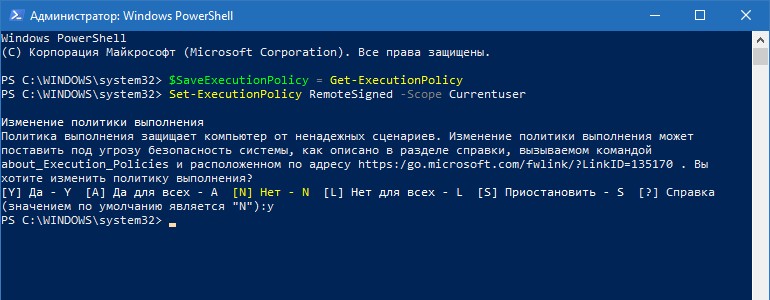

- Оскільки стандартна політика виконання не дозволить запустити скрипт, необхідно зберегти поточні настройки і обійти цю заборону. Для цього вводимо наступні дві команди:

$ SaveExecutionPolicy = Get-ExecutionPolicy

Set-ExecutionPolicy RemoteSigned -Scope Currentuser

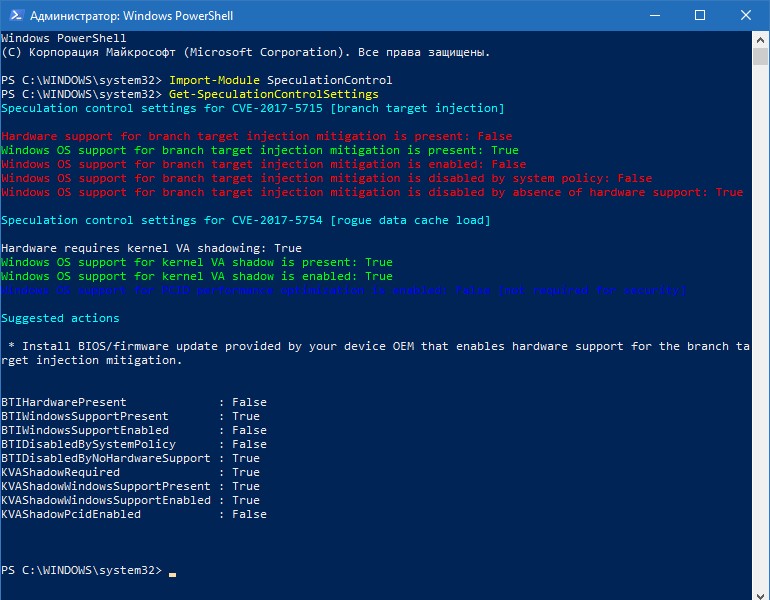

- Для безпосереднього запуску сценарію служать такі команди:

Import-Module SpeculationControl

Get-SpeculationControlSettings

Тут ви побачите розгорнуту інформацію про те, чи схильна ваш комп'ютер і операційна система уязвимостям Meltdown і Spectre чи ні. Рядок «Windows OS support for branch target injection mitigation» - відноситься до програмного забезпечення Microsoft, а «Hardware support for branch target injection mitigation» - до апаратних засобів. Якщо в двох словах, то зелені написи означають, що заплатки встановлені і передбачені заходи безпеки, червоні - вразливість не зачинені.

У вас також може бути присутнім рядок «Windows OS support for PCID optimization», що означає підтримку функції апаратної оптимізації PCID (Process Context Identifiers), яка повинна компенсувати втрату продуктивності процесора після застосування виправлень.

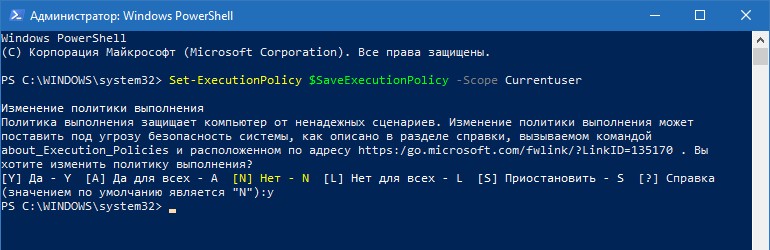

- Після всіх маніпуляцій необхідно повернути політику виконання в початковий стан, виконавши команду:

Set-ExecutionPolicy $ SaveExecutionPolicy -Scope Currentuser

Інструмент Microsoft для пошуку вразливостей Meltdown і Spectre занадто складний для непідготовленого користувача, тому можна використовувати інші способи перевірки. Наприклад, спеціальну утиліту під назвою Specter Meltdown CPU Checker випустила компанія Ashampoo. Програма безкоштовна і призначена тільки для діагностики проблеми.

Що робити, якщо уразливості виявлені

Насамперед необхідно встановити останні оновлення системи безпеки Windows. Microsoft вже випустила виправлення для систем, починаючи з версії ОС Windows 7, які повинні використовуватися збережений. Якщо з якихось причин ці патчі у вас не встановлені, вимкніть антивірус, або завантажте їх вручну за наступними посиланнями:

На поточному момент Microsoft припинила розповсюдження оновлень від 3 та 9 січня для систем на базі процесорів AMD в зв'язку з тим, що деякі комп'ютери із застарілими чіпами після установки виправлень перестають завантажуватися.

Більш надійним способом захисту від Meltdown і Spectre є оновлення прошивки UEFI / BIOS з новими латками для процесорів. Однак проблема в тому, що на випуск таких оновленні може знадобитися більше часу. При цьому старі комп'ютери виробники швидше за все обійдуть стороною.

Крім системних і апаратних оновлень, необхідно також оновити браузер і драйвер відеоадаптера, які також можуть бути уразливі до атак Spectre. Після всіх цих дій запустіть ще раз PowerShell, або утиліту Specter Meltdown CPU Checker, щоб перевірити, чи працюють виправлення.