Безпека мобільних платформ

2015 р

Безпека мобільних платформ

Сергій Кузнецов

Огляд червневого, 2014 р номера журналу Computer (IEEE Computer Society, V. 47, No 6, червень 2014 року).

Авторська редакція.

Також огляд опублікований в журналі «Відкриті системи»

Темою червневого номера журналу Computer є безпека мобільних пристроїв. Редактори тематичної добірки - Ін-Дар Лін, Чун-Ін Хуан, Меттью Райт і Георгіос Камбуракіс ( Ying-Dar Lin , National Chiao Tung University, Chun-Ying Huang , National Taiwan Ocean University, Matthew Wright , University of Texas at Arlington, Georgios Kambourakis , University of the Aegean). Назва їх вступної замітки збігається з формулюванням теми номера.

У міру переходу комп'ютерної індустрії до використання мобільних платформ метою шкідливих атак все частіше стають саме мобільні системи і додатки. В звіті компанії Sophos в 2013 р зазначалося, що основною метою кібератак тепер є Android, а в звіті компанії F-secure за цей же рік говориться, що за два попередні роки число різновидів шкідливих мобільних програм збільшилася з декількох сотень до більш ніж 50 тисяч. Загальна поширеність і популярність мобільних пристроїв призводить до надзвичайної актуальності проблеми забезпечення безпеки мобільних додатків. Оскільки в таких пристроях зберігаються великі обсяги суто особистої інформації, вони є привабливими цілями для атак зловмисників, які прагнуть до отримання фінансової вигоди. Однак за даними компанії Symantec тільки 57% дорослих користувачів знають про те, що існують засоби забезпечення безпеки мобільних об'єктів. Подібні звіти також показують, що приблизно половина атак орієнтована на крадіжку особистих даних і відстеження поведінки користувачів. Ситуація ускладнюється тим, що мобільні пристрої мають порівняно невеликий обчислювальною потужністю і обмеженим призначеним для користувача інтерфейсом, що дозволяє зловмисникам досить просто приховувати від користувачів активність шкідливих програм.

Для забезпечення безпеки мобільних платформ дослідники намагаються застосовувати найрізноманітніші стратегії. У деяких підходах в основному використовуються аналіз, виявлення та оцінка шкідливих додатків. Як і в традиційних підходах до забезпечення безпеки систем, аналіз може спиратися на використання статичних методів, динамічних методів або їх комбінації. Інший напрямок досліджень направлено на пошук проектних рішень, що дозволяють підвищити рівень безпеки даних, наприклад, контроль прав доступу до даних або забезпечення ізольованості середовища виконання додатків.

Однак в області забезпечення безпеки мобільних додатків не можна обмежитися програмами та даними. Мобільні платформи використовуються в різних нових середовищах і впливають на користувачів способами, які були неможливі при використанні персональних комп'ютерів. Зловмисники можуть загрожувати системам, пов'язаним з мобільними платформами, через різні вразливості. Характерним прикладом є поява мобільних ботнетів. Ще більше приводів для занепокоєння приносить перехід від використання мобільних пристроїв до використання «носяться» (wearable) пристроїв ( «розумні» годинник, окуляри і т.д.). Напрямок забезпечення безпеки мобільних додатків становить особливий інтерес для спільноти інформаційної безпеки не тільки через свій новизни і актуальності, але також і тому, що мобільну безпеку може сильно вплинути на уявлення про системну безпеки в цілому.

Тематична добірка, статті якої займають весь червневий номер, включає п'ять великих статей. Перша з них написана Гільєрмо Суресом-Тангілом, Хуаном Тапіадором, Флавіо Ломбарді і Роберто Ді Пієтро ( Guillermo Suarez-Tangil , Juan Tapiador , Universidad Carlos III de Madrid, Flavio Lombardi , Consiglio Nazionale delle Ricerche, Roberto Di Pietro , Alcatel Lucent Bell Labs) і називається «Знешкодження шкідливого програмного забезпечення шляхом диференціального аналізу відмов» ( «Thwarting Obfuscated Malware via Differential Fault Analysis»). У цій статті описується інструментальне засіб Alterdroid, що дозволяє виявляти шкідливі компоненти в пакетах програм.

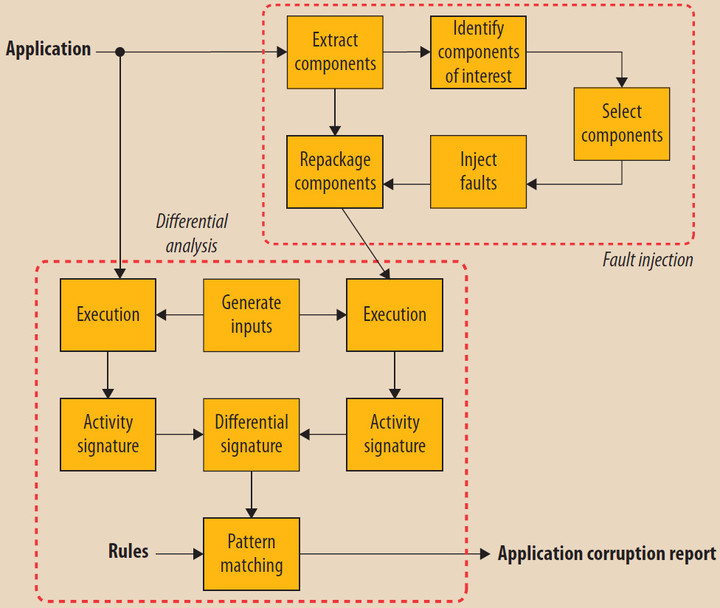

Мал. 1. Архітектура Alterdroid

При своєму виконанні Alterdroid спочатку вибирає підозрілі компоненти з використанням статистичного аналізу на основі заздалегідь визначених моделей. Потім в випадково обраний підозрілий компонент впроваджується деяка помилка, після чого все додаток повторно компонується. До контейнерах Android запускаються змінена і вихідна версії додатка, і шкідливий поведінку виявляється шляхом порівняння трас їх виконання з використанням диференціального аналізу. Описуваний підхід схожий на фаззінга , Але замість маніпулювання вхідними даними для виявлення шкідливого поведінки змінюється сама підозріла програма.

Багатьом користувачам мобільних пристроїв властиво бажання користуватися правами суперкористувача для отримання повного контролю над ним, хоча це може поставити під загрозу безпеку пристрою. У статті «RootGuard: Захист телефонів з ОС Android, що працюють в режимі суперкористувача» ( «RootGuard: Protecting Rooted Android Phones») Юрій Шао, Ксіапу Луо і Ченксіон Киан ( Yuru Shao , Xiapu Luo , Chenxiong Qian , The Hong Kong Polytechnic University) пропонується користувальницький додаток Root-Guard, що доповнює стандартний набір засобів управління режимом суперкористувача в ОС Android.

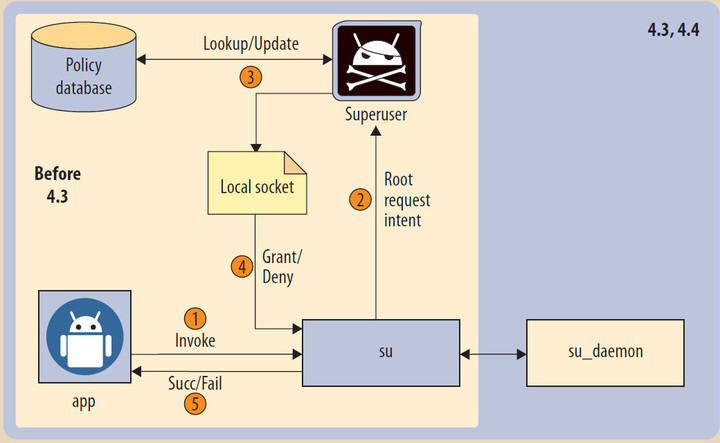

Мал. 2. Модель управління суперпользовательскім доступом. Базова процедура, показана в лівій частині малюнка може бути застосована до Android до версії 4.3. Коли додаток звертається до функції su, запит установки режиму суперкористувача надсилається в додаток Superuser, яке задовольняє або відхиляє цей запит. Починаючи з версії 4.3, в Android забезпечуються додаткові кошти підтримки безпеки. Як показано в правій частині малюнка, команди перенаправляються в додатковий компонент su_daemon, який їх і виконує.

Автори коротко характеризують негативні наслідки переведення мобільного пристрою в режим суперкористувача. Потім вони описують, яким чином RootGuard перехоплює системні виклики і потім застосовує до них низку визначених або визначаються користувачами політик. Демонструється, що розроблене засіб забезпечує більш безпечне середовище для пристроїв, що працюють в режимі суперкористувача.

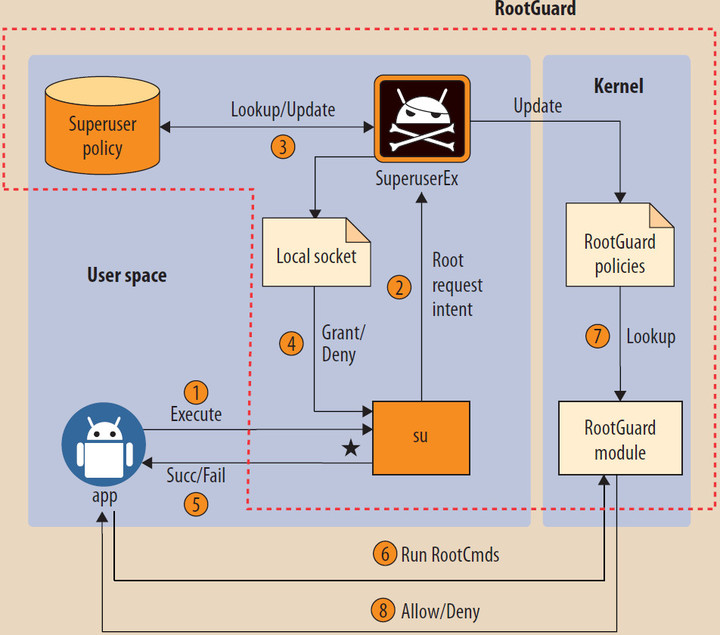

Мал. 3. Удосконалена модель суперпользовательского доступу з використанням RootGuard. Всі компоненти всередині пунктирного контуру захищаються RootGuard. На додаток до базових процедур управління суперпользовательскім доступом модуль RootGuard відстежує додатки, які виконують команди в режимі суперкористувача і використовує політики для визначення допустимості виконання операцій.

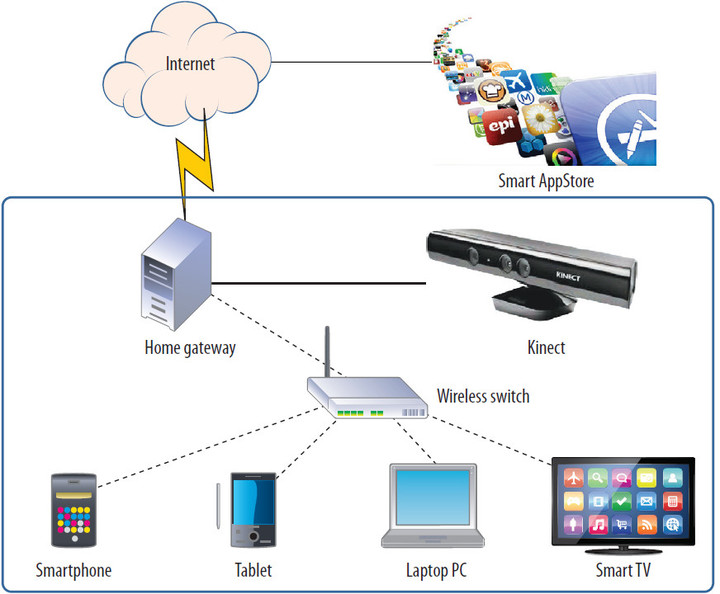

Серед забезпечених безпеки не повинна орієнтуватися тільки на саме мобільний пристрій: необхідно також брати до уваги береться потреба в безпеці використання пристрою в цілому і середу його використання. Фелікс Гомес Мармоль, Грегор Розінай, Себастьян Шуман, Ондрей Лабай і Юрай Качур ( Félix Gómez Mármol , NEC Laboratories Europe, Gregor Rozinaj , Slovak University of Technology, Sebastian Schumann , Ondrej Lábaj , Slovak Telekom, Juraj Kacur , Slovak University of Technology) в статті «Розумні магазини додатків: розширення меж екосистем смартфонів» ( «Smart AppStore: Expanding the Frontiers of Smartphone Ecosystems») описують незалежний від особливостей пристроїв підхід до організації магазину додатків для смартфонів і інших інтелектуальних пристроїв (зокрема , «розумних» телевізорів). Автори також демонструють можливості одночасного досягнення простоти, зручності використання і безпеки. Пропонований магазин додатків - це цікава система, що підтримує розвинену безпеку, біометричну аутентифікацію, багаторівневу авторизацію, навігацію за допомогою жестів, управління обліковою інформацією і т.д.

Мал. 4. Екосистема мобільних пристроїв. Користувачі взаємодіють з магазином додатків з використанням Web-камери (вбудованої, наприклад, в Kinect , Яка пов'язана з домашнім шлюзом. Система розпізнає користувачів в кімнаті і створює список активних користувачів або профілі груп користувачів.

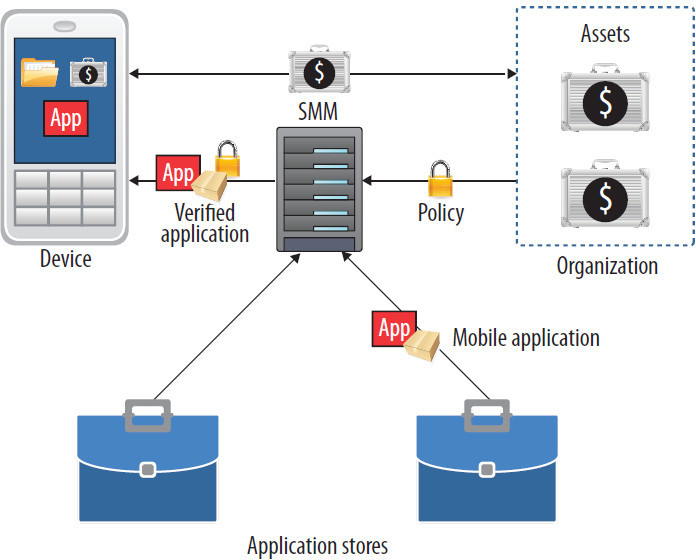

Розширення меж використання мобільних пристроїв привело до того, що різні організації дозволяють своїм співробітникам працювати в офісі на своїх власних пристроях. В результаті виникають нові проблеми балансування зручності та безпеки. Алессандро Армандо, Габріеле Коста, Люка Вердераме і Алессіо Мерло ( Alessandro Armando , University of Genoa and Bruno Kessler Foundation, Gabriele Costa , Luca Verderame , University of Genoa, Alessio Merlo , ECampus University and University of Genoa) в статті «Забезпечення безпеки при використанні парадигми 'Приносьте свої власні пристрої'» ( «Securing the 'Bring Your Own Device' Paradigm») обговорюють проблеми безпеки, що виникають при застосуванні мобільних пристроїв в середовищі BYOD (Bring Your Own Device). Пропонується архітектура «МетаМаркету» безпеки (secure metamarket, SMM), що підтримує визначення і застосування політик BYOD. Описуються виконана авторами реалізація прототипу в середовищі Android і результати виконаних на його основі експериментів.

Мал. 5. Сценарій BYOD з використанням SMM. SMM дозволяє гарантувати, що додатки, встановлені в персональному мобільному Устройcтво, відповідають політиці безпеки організації.

Останню статтю тематичної підбірки і номера в цілому представили Ольга Гадяцька, Фабіо Массаччі і Юрій Жавнеровіч ( Olga Gadyatskaya , Fabio Massacci , Yury Zhauniarovich , University of Trento). Вона називається «Безпека в мобільних платформах Firefox OS і Tizen» ( «Security in the Firefox OS and Tizen Mobile Platforms»). У своїй статті автори представляють дві країни, що розвиваються мобільні операційні системи (Firefox OS і Tizen) і обговорюють застосовувані в них підходи до забезпечення безпеки. Істотною відмінністю цих систем від традиційних мобільних ОС є їх початкова інтеграція з Web-додатками. Проте, обидві розглянуті ОС, як і Android, засновані на Linux, і в статті також обговорюються основні відмінності між ними і Android.