Press any key to continue ...

Як зламати Wi-Fi? Якщо ви читаєте цю статтю, то швидше за все ви ставитеся до одного з двох типів користувачів: ті які думають, що зламати WiFi мережа не можливо або ж до тих, хто вважає, що WiFi можна зламати однією кнопкою. Я хочу розвіяти ці стереотипи. І те й інше міф. Зламати WiFi можна, але це не так просто. Потрібно мати базові поняття функціонування мережі, щоб вірно діяти, а в разі виникнення проблеми, щоб її можна було б вирішити. Так все ж, як зламати WiFi мережу? Тож почнемо :)

Злом WiFi. Перш, ніж ломиться в чужу мережу, ви повинні визначиться навіщо це потрібно. У більшості випадків, хакера вабить халявний інтернет. Ви повинні розуміти, що злом чужий мережі - незаконний. Навіть для використання інтернету, не кажучи вже про крадіжки чужих даних або іншої капості. Тому, дану статтю не варто розглядати як керівництво по злому Wi-Fi. Швидше, це просто спосіб показати можливі уразливості. Інакше можете нарватися на правоохоронні органи чи кулак злого сисадміна. Хороший адміністратор повинен подбає про безпеку своєї мережі. Я читав історію про те, як одні хлопці організували офіс біля банку, перехоплювали банківський WiFi трафік, обробляли його, впроваджували знову, і таким чином крали денюжку. Банк був в подиві - ревізії показували недостачу! Банківські співробітники чисті. Так тривало, поки угрупування не викрили. До гралися ...

теорія

WiFi - спосіб організації мережі "по повітрю". Більшість новачків вважають, що WiFi - це інтернет. Це не правильно. WiFi - це звичайна мережу, але дані між комп'ютерами передаються не за звичними кабелям, а за допомогою спеціальних адаптерів по радіоканалах. Це напевно головний недолік WiFi, адже то що передається по повітрю, можна з успіхом перехопити. Цим принципом і користуються хакери. Головний адаптер називається точкою доступу (Access Point або AP), і є роутером - в типовій ситуації - точкою доступу в інтернет і сполучною ланкою для підключених клієнтів. Точка доступу розпізнає клієнтів по mac-адресами. МАС-адреса - унікальний номер (ідентифікатор) мережевого адаптера, що чимось нагадує imei телефону. Тому отримати чужі дані вам не вдасться, так як вони не будуть адресовані вам. Також варто згадати, що точки доступу бувають відкритими і захищеними паролем.

Wardraving - процес пошуку і злому уразливих точок доступу бездротових мереж Wi-Fi людиною або групою осіб, оснащених переносним комп'ютером з Wi-Fi-адаптером. При цьому для просторового пошуку і локалізації точки використовується транспортний засіб (звідси і назва - бойове водіння).

Що потрібно для злому Wi-Fi? Оптимальним варіантом буде нетбук з вбудованим wifi адаптером. Він компактний, легкий і відмінно підходить для роботи в бездротовій мережі. Хоча підійде будь-який пристрій з модулем wifi, на якому можна розгорнути операційну систему. Операційна система відіграє велику роль. Вся справа в драйверах. Для того щоб перехоплювати чужі пакети потрібно модифікувати драйвера, тобто поправити код драйвера так, щоб ваша WiFi карта отримувала не тільки пакети призначені для вас, але і чужі пакети. Цей режим бездротового адаптера називається режимом монітора (моніторингу). Так ось, драйвера для Windows поставляються закритими, тобто не у вигляді вихідних кодів, а у вигляді двійкові програми і покопатися в їхньому коді вам не вдасться. А відповідно перевести вашу картку в режим монітора з під Windows у вас не вийде. Справедливості заради, варто відзначити, що є виробники які дозволяють моніторити з по Windows, але це швидше виняток, ніж правило. Інша справа Linux. З ним простіше, так як він розвивається спільнотою, а не закритими корпораціями. Саме з під Linux найпростіше "перетворити" вашу картку. Для цього швидше за все не знадобиться додаткових операцій, і все запрацює "з коробки". Або потрібно буде встановити мод-драйвер. З цього випливає, що зламати WiFi з-під Windows однією кнопкою не вийде. Так, під Windows є програми з красивим і зручним інтерфейсом, типу CommView , Але для їх функціонування потрібно використовувати сумісний WiFi адаптер. І, швидше за все, вашого адаптера в списку підтримуваного ви не побачите. Перевірити можете тут А купувати сумісний USB-адаптер занадто круто. Тому, доведеться юзати Linux, а це вимагає деяких знань. Щоб спростити собі життя, можете скачати спец. дистрибутив Linux BackTrack , В якому вже є все необхідне для моніторингу і злому мережі. Використовувати його можна в режимі live, без установки, прямо з диска або флешки. Хоча ніхто не заважає використовувати ваш будь-який дистрибутив. Якщо ви не знайомі з Linux хоча б поверхово - шансів на успіх майже немає ...

Практика

Яке програмне забезпечення вибрати?

Все залежить від ситуації. Я для злому використовую пакет програм aircrack-ng. У ньому знаходяться кошти для моніторингу, здійснення атак і злому Wi-Fi. сайт www.aircrack-ng.org .

Що входить в пакет:

airmon-ng - переклад адаптера в режим "моніторингу"

airodump-ng - прослушка ефіру, захоплення пакетів

aireplay-ng - вчинення атак

aircrack-ng - підбір пароля із зібраних пакетів.

і багато іншого - читаємо man aircrack-ng

Встановити набір aircrack-ng в Linux можна або з репозиторію або пакетом deb (rpm). Я більше схильний до Debian-подібним дистрибутивам. У них виконуємо команду:

sudo apt-get install aircrack-ng Можливо потрібно буде підключити додаткові репозиторії. Або шукаємо бінарник в гуглі.

Моніторимо ефір. Linux запущений, aircrack-ng встановлений. Працюємо в консолі.

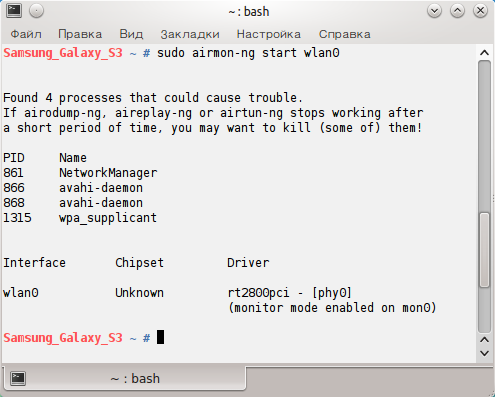

Переводимо наш адаптер в режим моніторингу командою sudo airmon-ng start wlan0

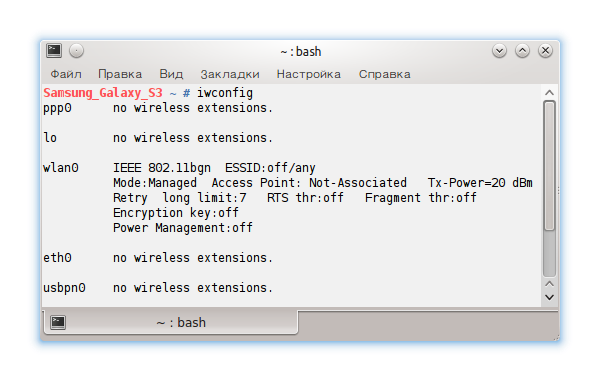

Програма повинна повідомити, що створився інтерфейс mon0 (або щось подібне). Якщо з'являється помилка, потрібно перевірити команду. На місці wlan0 повинен знаходиться інтерфейс вашого адаптера. Дізнатися список потрібних інтерфейсів можна командою ifconfig або iwconfig.

Також програма може лаятися, що вказаний інтерфейс зайнятий. Це не страшно, хоча можливо доведеться закрити винуватців командою kill.

Починаємо моніторити ефір командою sudo airodump-ng mon0. Відразу побачимо багато цікавого: Поясню скріншот. Зверху перебираються канали (СH6 - шостий канал), протягом якого пройшло від запуску, дата, поточний час.

BSSID - MAC-адресу точки доступу.

PWR - потужність сигналу від точки доступу. Чим вище, тим краще. Варто врахувати, що число негативне, тобто -100 краще ніж -50. Якщо якість прийому сигналу низька (нижче 50), то варто пошукати місце, де сигнал посилиться (як приклад, -60)

Beacons - маячки точки доступу. Неважливо.

#Data - потік даних. Дуже важливий показник. Чим більше тим краще.

# / S - пакетів за період часу.

CH - канал, на якому працює точка доступу.

МB - пропускна здатність каналу (наприклад, 54 Мбита)

ENC - тип шифрування. OPN - точка доступу відкрита. WEP - в зв'язку з математичними прорахунками легко ламається. WPA - ламається тільки брутфорсом, тобто шляхом перебору пароля за словником. Успішність злому залежить від складності пароля.

AUTS - протокол аутіфекаціі

ESSID - назва мережі.

STATION - mac-адресу підключеного клієнта.

LOST - втрачені пакети. Неважливо.

Packets - пакети передаються між клієнтом і точкою доступу за сесію. Якщо вони є, це сигналізує про те, що відбувається обмін даними.

Probes - мережі до яких намагався підключиться клієнт.

Якщо точка доступу відкрита, але підключиться не вдається, швидше за все відбувається фільтрація по mac адресою. Вам потрібно змінити mac-адресу на довірений. Отримати довірений мак-адресу можна за допомогою airodump-ng. Просто дивіться параметр Station навпаки mac-адреси відкритої точки доступу. Можливо доведеться почекати поки хтось підключиться. Змінити MAC в Windows можна в налаштуваннях драйвера (покопатися), а якщо такої можливості немає, то за допомогою сторонніх утиліт, яких в мережі повнісінько. Зміна MAC адреси в Linux можлива штатним засобами (Гугл), але я використовую утиліту macchanger. встановлюємо:

sudo apt-get install macchanger Міняємо так:

sudo macchanger --mac xx: xx: xx: xx: xx: xx wlan0 Варто врахувати, що хоча програма повідомить про зміну маку, але в network manager зміни можуть не відбутися. Так що перед зміною маку вбиваємо network manager командою:

sudo /etc/init.d/network-manager stop Після міняємо мак, знову стартуємо network manager sudo /etc/init.d/network-manager start, перевіряємо, Конект :)

Шифрування WEP. Чесно кажучи, ті часи, коли повсюдно використовували WEP-шифрування, пройшли, і мені не пощастило їх застати. Я не зустрічав точок, зашифрованих цим протоколом. Аж надто легко він ламається. Для цього потрібно просто зібрати необхідну кількість пакетів (десь від 20 тис. І вище) Далі все в теорії.

Отже, адаптер в режимі монітора. Ловимо пакети:

sudo airodump-ng mon0 -w wep -c (х) --bssid xx: xx: xx: xx: xx: xx

wep - ім'я файлу

с (х) - канал на якому працює точка доступу, наприклад с6

--bssid - мак-адреса точки доступу

Щоб пакети ловилися швидше, генеруємо паразитний трафік. У новому вікні консолі виконати команду:

aireplay-ng -3 -b xx: xx: xx: xx: xx: xx -h xx: xx: xx: xx: xx: xx mon0, де -b -bssid, -h yy: yy: yy: yy: yy : yy -b - мак адресу точки доступу, h- мак клієнта.

ламаємо:

wep * .cap - ім'я файлів, що зазначено було вище.

Програма перебирає пакети і через час (протягом години) видасть вам пароль.

Якщо ключ не знайдеться, треба підловити ще пакетів.

Шифрування WPA. Знайти ключ в разі шифрування wpa справа випадку, а точніше удачі. Пароль передається від точки доступу в зашифрованому вигляді тільки при авторизації клієнта, в пакеті під назвою "handshake" (рукостискання, вітання). Спіймати такий пакет не важко, а ось розшифрувати його можна тільки брутфорсом - пошуком збігу фрази за словником. Якщо пароль складається з літер в різному регістрі, цифр і спец. ��имволів (наприклад, MuSt_45 $ _be), то який шанс, що пароль буде в словнику? І скільки часу піде на розшифровку такого пароля? Хороші словники займають десятки гігабайт, але якщо пароля немає в словнику, то ви даремно витратите місяці (а може і роки) на порожній перебір. Якщо ви все ж зважилися, то покажу вам на прикладі свого ефіру.

Адаптер в режимі монітора.

sudo airodump-ng mon0 -w cap

Запис буде проводиться в файл cap, з усіх точок доступу, а коли будете ламати за допомогою aircrack, то вам буде надана можливість вибору точки доступу. Це найпростіший спосіб. Але якщо націлилися на конкретну точку доступу (мій приклад, точка Glitel), то вибираємо канал на якому працює потрібна точка доступу:

sudo airodump-ng -с6 -w cap1

Я пишу з шостого каналу (-с6) в файл cap1, ви вибираєте свій канал і назва файлу:

Якщо handshake довго не відбувається або ви просто не хочете чекати, можете надіслати пакет деаутентіфікаціі, тим самим відключивши клієнта, щоб він знову авторизуватися. При повторній деаутентіфікаціі потрібно давати клієнту "відпочинок" 1-2 хвилини, щоб він міг підключиться.

Якщо програма лається на bssid, використовуємо essid (назва точки доступу), опція -e

--deauth число пакетів деаутентіфікаціі. Якщо один не допоміг, збільшимо їх число

Спостерігаємо, як відключається клієнт

Коли спіймали hangshake (напис у правому верхньому куті), виходимо комбінацією Ctrl + C, і пробуємо ламати. Злом можна проводити вдома, головне записаний handshake і хороший словник.

Злом. Шаблон: aircrack-ng -w / путь_к_словарю шлях_до_файлу

Приклад: aircrack-ng -w /media/Work/wifi/8.1-9.dic cap1.cap Програма начитає перебирати фрази зі словника:

А далі чекаємо: день, тиждень, місяць ... Кому наскільки терпіння вистачить. І якщо пощастить, то отримаємо пароль. Мої слова це все восьмизначні цифри, хоча я не впевнений що пароль складається з цифр і вже тим більше, що їх 8 ... Просто мінімальна довжина ключа WPA якраз 8, а оскільки вводити цифри просто, то паролі дуже часто саме цифрові (дата народження, наприклад), тому є сенс пробувати.

Можливі проблеми. Часто можна зустріти помилку airodump-ng - mon0 is on channel -1, but the AP uses channel (№). Тобто, ваш адаптер працює на мінус 1 каналі, і не хоче переключаться. Пов'язано це з кривизною модулів ядра. Щоб побороти проблему, потрібно застосувати патч:

Офіційна інструкція англійською або ж юзати airodump-ng з опцією --ignore-negative-one.

Правда, мені не підійшли ні перший, ні другий способи. Рішення знайшов в BackTrack Linux, там цієї проблеми немає.

Страхування. Якщо ви все ж отримали пароль, можна піти далі: отримати контроль над точкою доступу. Багато зломщики, отримавши доступ радіють. Правда не довго :) Адмін або змінює пароль, або вносить ваш mac в фільтр ...

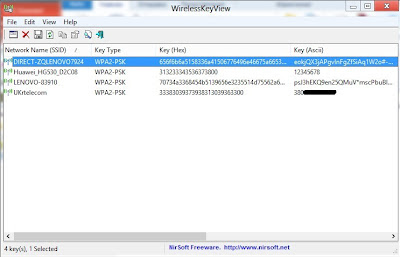

У моєму прикладі як-раз так і сталося. Адмін, що обслуговував точку доступу, в логах засік мій нетбук, і змінив пароль. А все могло б бути інакше ... Справа в тому, що точкою доступу можна управляти дистанційно, через веб-інтерфейс :) Для цього потрібно в адресному рядку браузера ввести стандартний для точок доступу IP адреса 192.168.1.1 (не факт, що його не змінили, та й для різних моделей роутерів IP може відрізнятись, тому гугл). Якщо IP адреса правильний, то перед вами відкриється вікно із запрошенням ввести логін і пароль. Спробуйте ввести стандартні логін і пароль. Для різних моделей роутерів вони можуть відрізняться, тому знову гугл. Найчастіше в обидва поля потрібно ввести слово admin, хоча хороший адміністратор відразу ж змінить умовчання. Якщо ви все-таки потрапили в адмінку, то переходимо в вкладку Security (Безпека) і міняєте стандартний пароль адміна на свій. Все, тепер ви повноцінний власник точки доступу. Ви можете змінювати все на свій розсуд! Тільки я вкрай не рекомендую цього робити - можете спалиться! Тут вся справа в кваліфікації адміністратора. Якщо він просіче тему, то гудбай Америка. На роутере є кнопочка reset, яка відновить заводські настройки. Якщо це трапиться, то я сумніваюся, що ви знову зможете так легко отримати доступ. Рекомендую зробити бекап (копію) прошивки у відповідному пункті меню (Backup), щоб в майбутньому можна було відновиться :) Що змінювати чи не змінювати - судити вам. Я нічого не змінив і пошкодував, все-одно пароль змінили. Так би хоч гимора додав. Ну, що поробиш, хлопчина попався - параноїк, не захотів поділиться: жлоб, 4 Мбита безлемітного інтернету. А пароль я отримав не aircrack-му, а вище згаданою програмою WirelessKeyView з компа, що вже був у сітці. Правда у вигляді hex. Ввів, сконектілся. Коли зайшов на точку доступу, то виявилося, що пароль - номер телефону (11 цифр). Який пароль зараз - Бог знає. Знову ламати?

Також хочу рекомендувати змінити ім'я вашого комп'ютера на щось менш помітне. Як можете бачити в прикладах, ім'я мого нетбука Samsung Galaxy S3. Це модель телефону. Не так палевно, якщо сидиш за ноутом;) А якщо ви все ж отримали доступ до точки доступу, то підчищати за собою логи.

висновок

Це вкрай поверхневий огляд типовою ситуації. Я не претендую на лаври. У мережі повно хороших інструкцій і статей по злому WIFI. Хотілося поділиться власним досвідом. Злом WiFi - ціла наука. Щоб її вивчити, потрібно витратити купу часу і нервів. Не можна просто скопіювати команди статті і чекати дива. У кожній конкретній ситуації потрібно діяти конструктивно. Побільше читайте, шукайте, питайте. До всього треба підходити з розумом. Сподіваюся вам було цікаво. Бажаю удачі. Пробуйте, і залишайте коментарі ...

Так все ж, як зламати WiFi мережу?Що потрібно для злому Wi-Fi?

Адже ламати ви завжди встигнете, а як на рахунок того, щоб підібрати ключ?

Яке програмне забезпечення вибрати?

?имволів (наприклад, MuSt_45 $ _be), то який шанс, що пароль буде в словнику?

І скільки часу піде на розшифровку такого пароля?

Знову ламати?